5-1CSRF原理介绍

1)CSRF漏洞定义

跨站请求伪造

XSS与CSRF区别:

1、XSS利用站点内的信任用户,盗取cookie;

2、CSRF通过伪装成受信任的用户请求受信任的网站。

2)CSRF漏洞原理

利用目标用户的合法身份,以目标用户的名义执行某些非法操作。

例如:简单转账案例

初始化链接:http://www.xxx.com/pay.php?user=xx&money=100

构造恶意链接:http://www.xx.com/pay.php?user=恶意用户&money=10000

3)CSRF漏洞代码分析

<?php

//会话验证

$user = $GET["user"];

$money = $_GET["money"];

//转账操作

?>

由此可以得出CSRF成功利用条件:

1、用户已经登录系统

2、用户访问对应URL

4)CSRF漏洞利用

以BWAPP CSRF1中的Low级别为例

5-2.无防护的CSRF漏洞利用

1)GET型CSRF代码分析

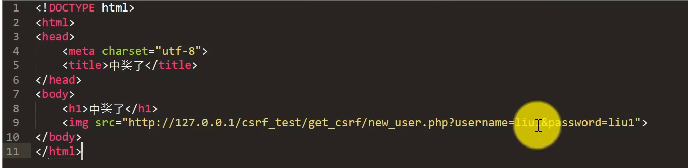

2)GET型CSRF利用

构造GET型URL,提交username和password参数,以此来新建对应的用户名和密码。

http://127.0.0.1/csrf_test/get_csrf/new_user.php?username=admin1111&password=123456

隐蔽利用 :img标签src属性

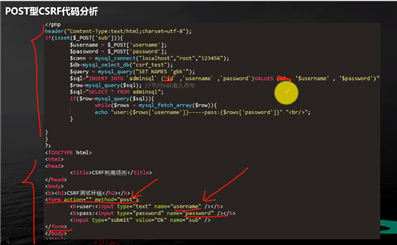

3)POST型CSRF代码分析

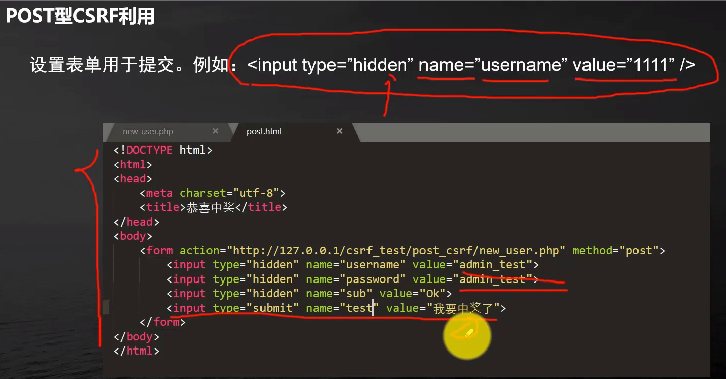

4)POST型CSRF利用

5-3.CSRF漏洞自动化探测

1)手动探测原理

手动探测原理在于探测web应用程序具有防止CSRF的措施

如果WEB应用程序的HTTP请求中没有对应的预防措施,那么很大程度上就确定存在CSRF漏洞。

2)自动化探测工具介绍

CSRFTester是一款CSRF漏洞的测试工具。

CSRFTester工具的测试原理大概是这样的,使用代理抓取我们在浏览器中访问过的所有的链接以及所有的表单信息,通过在CSRFTester中修改相应的表单等信息,重新提交,相当于一次伪造客户端请求,如果测试的请求成功被网站服务器接受,则说明存在CSRF漏洞,当然此款工具也可以被用来进行CSRF攻击。

下载地址:https://www.owasp.org/index.php/File:CSRFTester-1.0.zip

3)自动化探测工具使用

1、设置浏览器代理:127.0.0.1:8080

2、登录WEB应用程序,提交表单,在CSRF工具中修改表单内容,查看是否更改,如果更改表面存在CSRF漏洞。

3、生成POC代码。

4)利用CSRF漏洞

原文:https://www.cnblogs.com/Ben-john/p/14171147.html