1、信息安全的四个属性:保密性、完整性、可用性、合法使用。

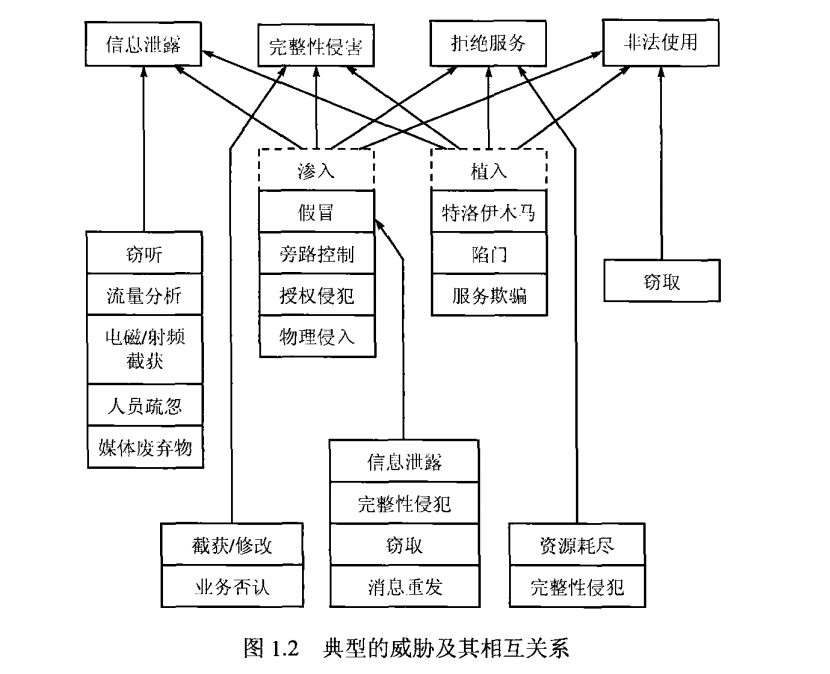

2、四种基本安全威胁:信息泄露、完整性破坏、拒绝服务、非法使用。

3、主要的可实现威胁包括渗入威胁和植入威胁。

主要的渗入威胁有:假冒、旁路控制、授权侵犯

主要的植入威胁有:特洛伊木马、陷门

4、潜在威胁:窃听、流量分析、操作人员不当所导致的信息泄露、媒体废弃物所导致的信息泄露

5、安全防护措施:物理安全、人员安全、管理安全、媒体安全、辐射安全、生命周期控制。

6、网络安全策略有几个不同的等级:安全策略目标、机构安全策略、系统安全策略

7、访问控制策略:基于身份的策略、基于任务的策略、系统安全策略

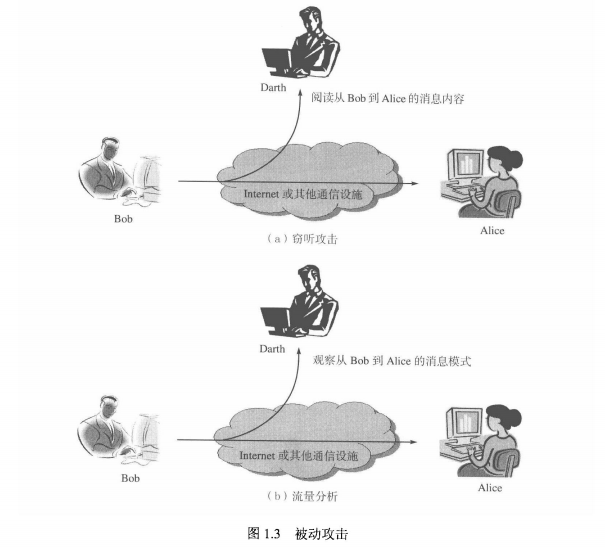

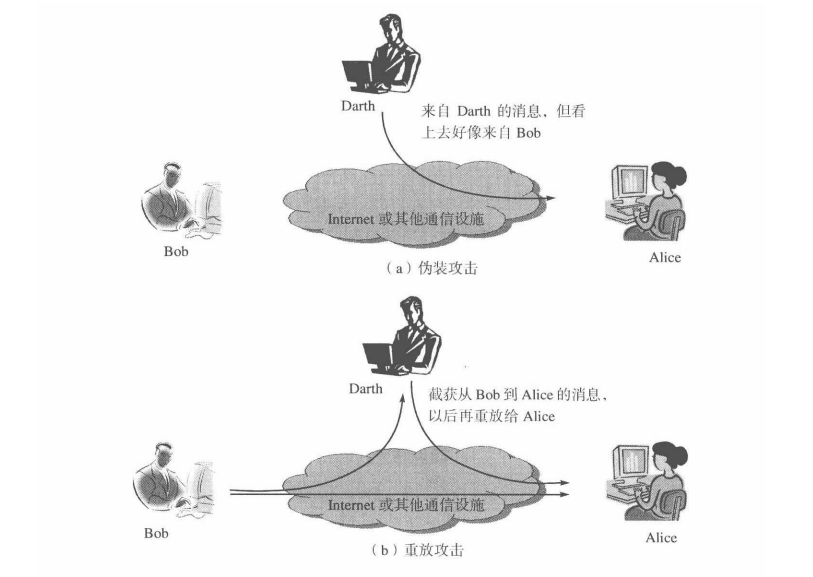

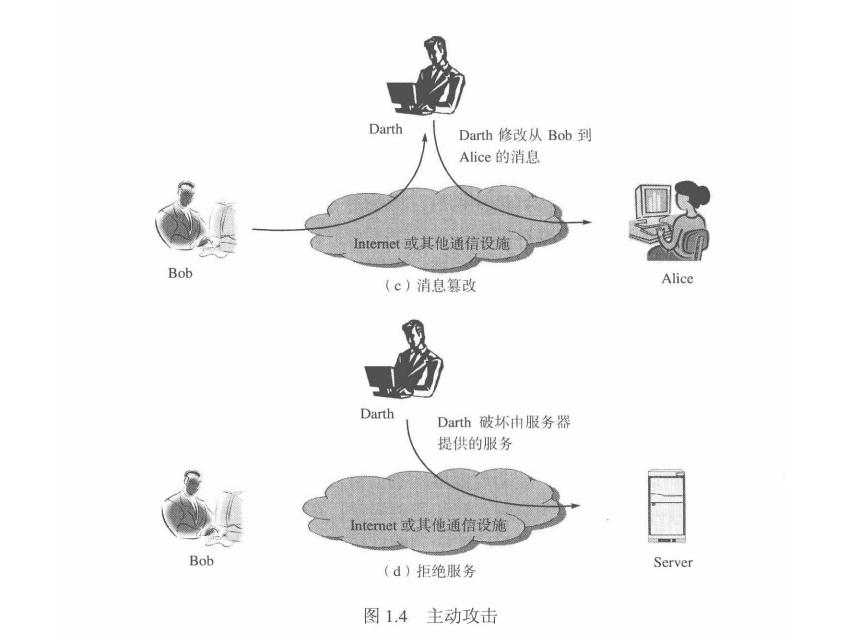

8、安全攻击类别有被动攻击和主动攻击。

被动攻击的特性是对所传输的信息进行窃听和监测。(窃听攻击、流量分析)

主动攻击是指恶意篡改数据流或伪造数据流等攻击行为。(伪装攻击、重放攻击、消息篡改、拒绝服务攻击)

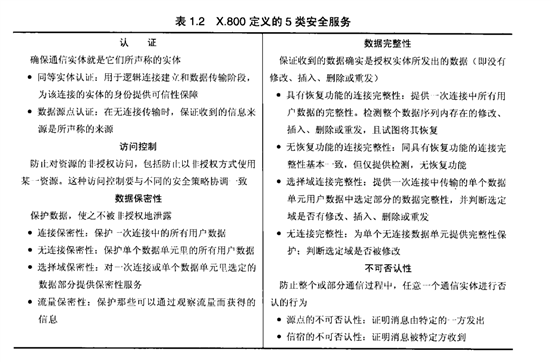

9、X.800 (即ISO安全框架)定义了一种系统的评估和分析方法。对安全服务做出定义:为保证系统或数据传输有足够的安全性,开发系统通信协议所系统的服务。

X.800的五个安全服务:认证、访问控制、数据保密性、数据完整性、不可否认性。

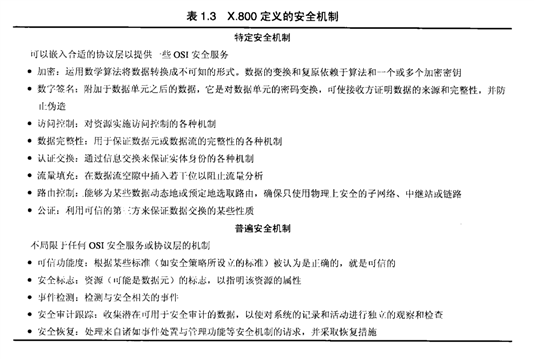

X.800的五个普遍安全机制:可信功能度、安全标志、时间检测、安全审计跟踪、安全恢复。

X.800的八个特定安全机制: 加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制、公证。

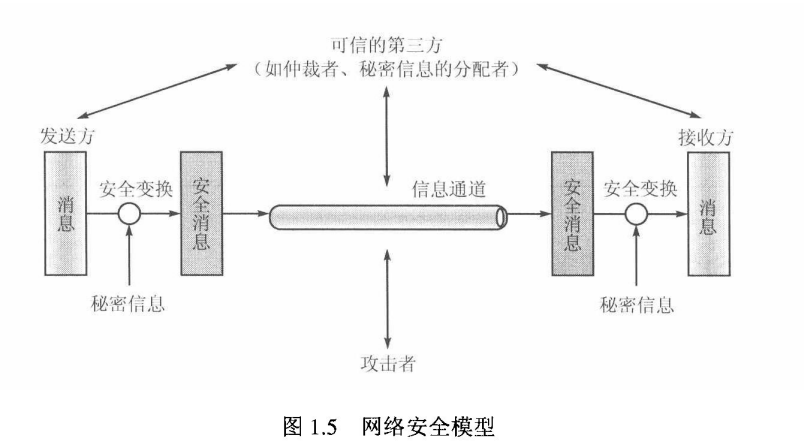

10、网络安全模型的六个功能实体:消息的发送方(信源)、消息的接受方(信宿)、安全变换、信息通道、可信的第三方和攻击者。

原文:https://www.cnblogs.com/wkfvawl/p/14348127.html