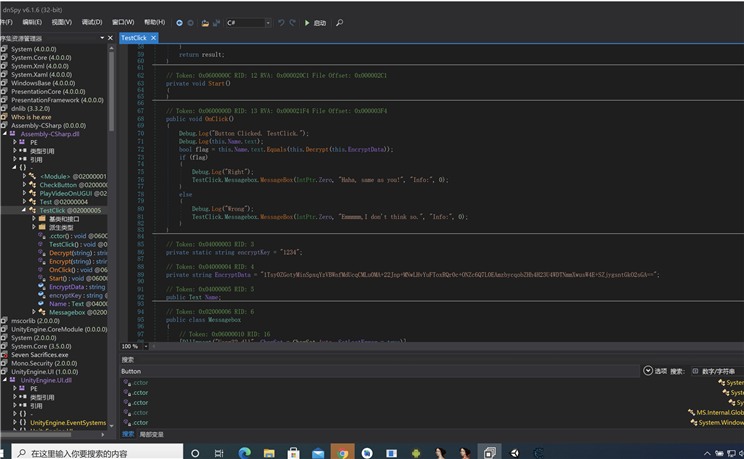

1. 下载好附件,发现是unity的题目,找到assembly.dll,用dnspy直接打开干,在引用下面就是实际的代码

2.找到了核心代码,发现逻辑也挺简单的,

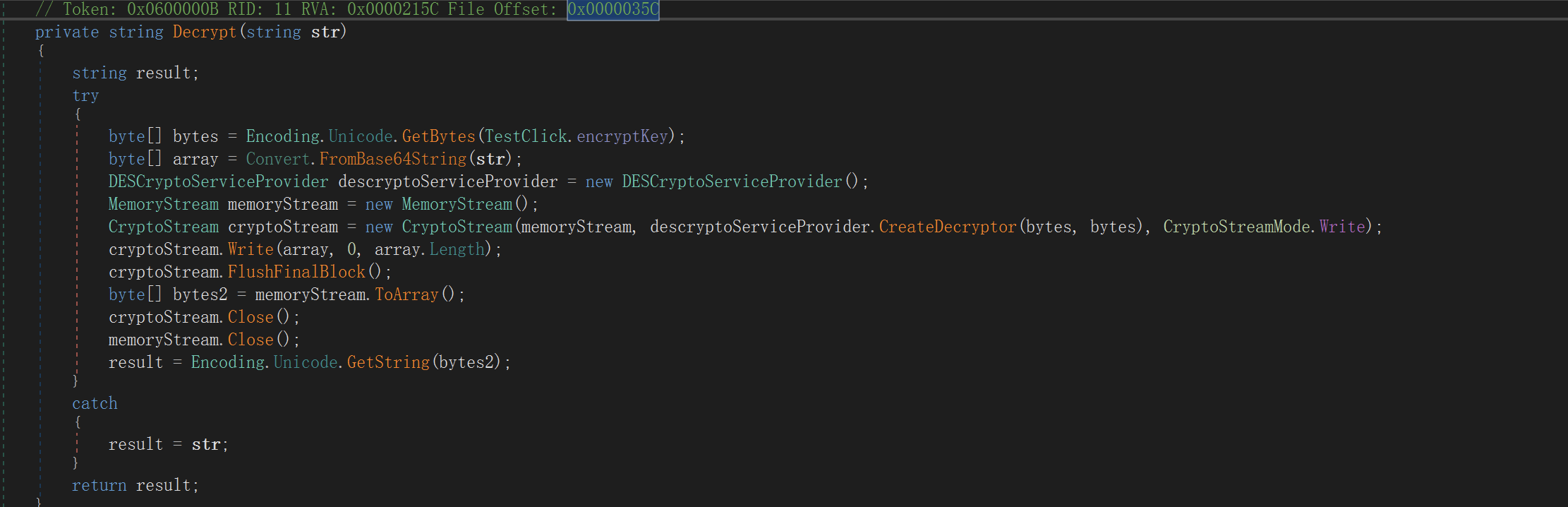

输入的text,要和一串字符串进行base64解密后,再进行des cbc的解密相等,那么我们直接本地复现,或者动调也是可以的,c#不太熟,还是用本地复现的方式,算法也不太难,python安排上

import base64 from Crypto.Cipher import DES key = b"1\x002\x003\x004\x00" des = DES.new(key,DES.MODE_CBC, key) cipher =b"1Tsy0ZGotyMinSpxqYzVBWnfMdUcqCMLu0MA+22Jnp+MNwLHvYuFToxRQr0c+ONZc6Q7L0EAmzbycqobZHh4H23U4WDTNmmXwusW4E+SZjygsntGkO2sGA==" cipher = base64.b64decode(cipher) plain = des.decrypt(cipher).decode("utf-16") print(plain)

结果提交不对,

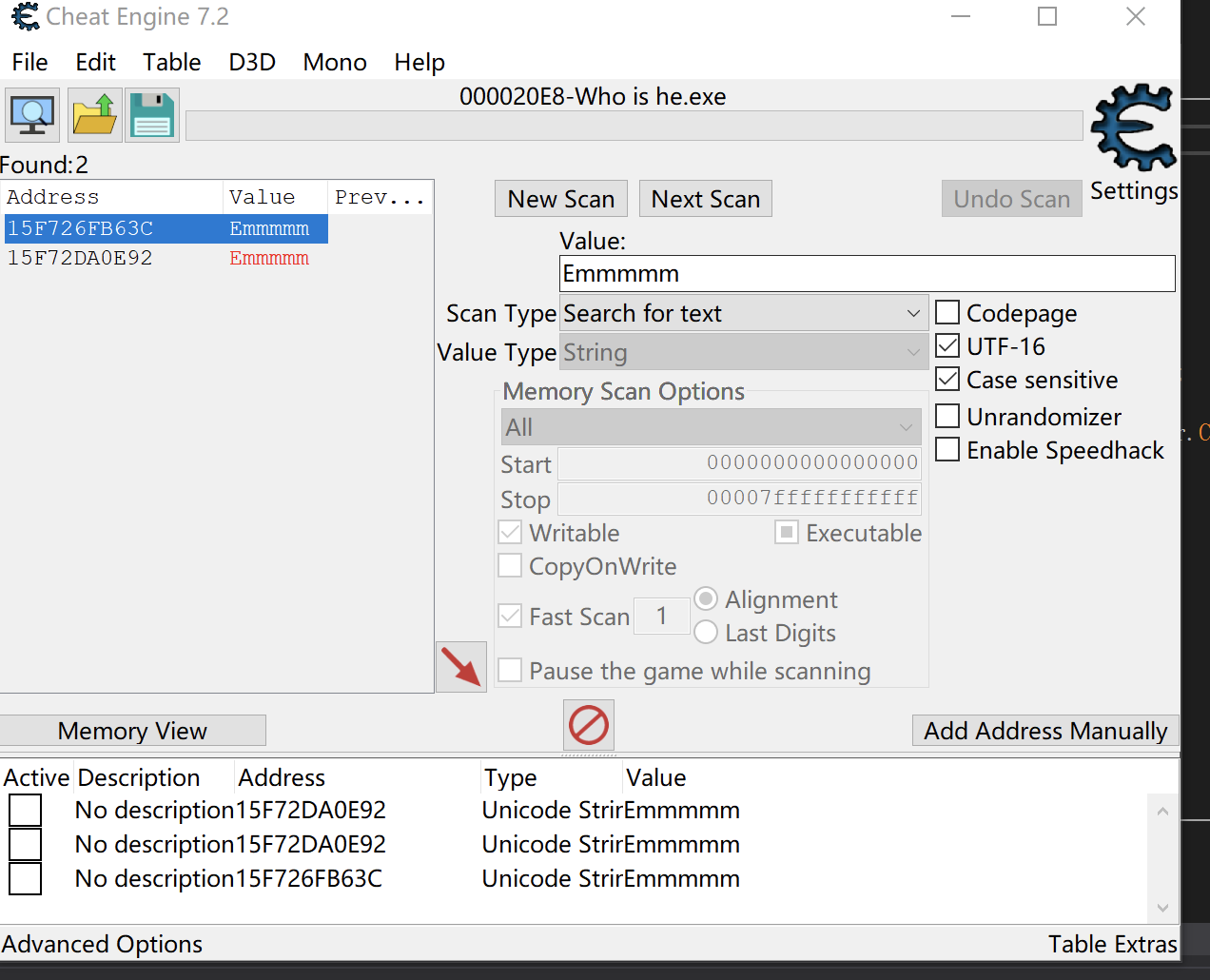

3. 坑点,感觉可能是在哪里被hook了,ce直接拿出来搜搜内存中有啥,密钥是否被改了

发现好家伙,有两个地方,右键直接跟着看看

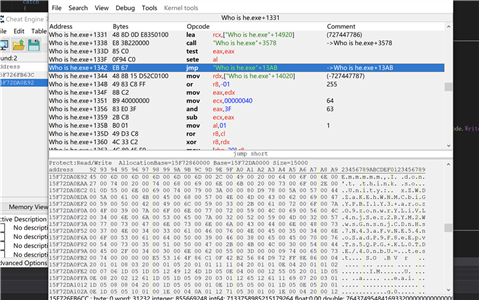

好家伙,密文和密钥都被换了,尝试解密下,然后提交了。

import base64 from Crypto.Cipher import DES key = b"t\x00e\x00s\x00t\x00" des = DES.new(key,DES.MODE_CBC, key) cipher = b"xZWDZaKEhWNMCbiGYPBIlY3+arozO9zonwrYLiVL4njSez2RYM2WwsGnsnjCDnHs7N43aFvNE54noSadP9F8eEpvTs5QPG+KL0TDE/40nbU=" #cipher =b"1Tsy0ZGotyMinSpxqYzVBWnfMdUcqCMLu0MA+22Jnp+MNwLHvYuFToxRQr0c+ONZc6Q7L0EAmzbycqobZHh4H23U4WDTNmmXwusW4E+SZjygsntGkO2sGA==" cipher = base64.b64decode(cipher) plain = des.decrypt(cipher).decode("utf-16") print(plain)

原文:https://www.cnblogs.com/YenKoc/p/14374487.html