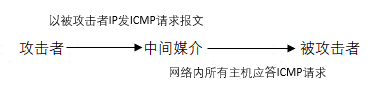

Smurf攻击原理:

利用TCP/IP协议自生缺陷,结合IP欺骗和ICMP回复的方法是网络响应ICMP回复请求,从而产生大量的数据流量,导致网络严重阻塞和资源消耗,进而引起目标系统拒绝为合法用户提供服务。简单点说,就是向网络广播地址发送伪造源IP的ICMP echo Request包,导致该网络内所有主机都按源IP对此ICMP echo Request做出回复,导致网络阻塞,受攻击主机的服务性能下降甚至崩溃。

受害者是攻击者的攻击目标和无辜充当攻击者攻击工具的第三方网络。

Smurf攻击在网络上很难形成攻击,一般在局域网内使用,因为路由器等三层设备本身就不会转发目的地址是广播地址的报文。

Smurf攻击示意图:

Smurf攻击检测:

1、ICMP应答风暴检测

出现Smurf攻击时,会有大量的echo报文,根据收到的源ip相同的echo报文是否超过设置阈值来判断;

2、报文丢失率和重传率

出现Smurf攻击时,会造成网络阻塞负载过重,可以根据出现大量的报文丢失和报文重传现象判断;

3、意外连接重置现象

出现Smurf攻击时,会会造成网络阻塞负载过重,可以根据所在网络连接出现意外中断或重置频率判断;

Sumrf攻击防御:

1 避免成为Smurf攻击的中间媒介

(1)配置路由器,禁止带广播地址的ICMP请求应答报文进网;

(2)禁止将源地址为其他网络数据包从本网络向外部网络发送;

2 避免网络内主机成为攻击者

(1)禁止对目标地址为广播地址的ICMP包响应;

(2)对ICMP请求包发送确认包;

3 被攻击者与ISP协商,通过ISP暂时阻止这些流量。

原文:https://www.cnblogs.com/azhyueqin/p/14415741.html