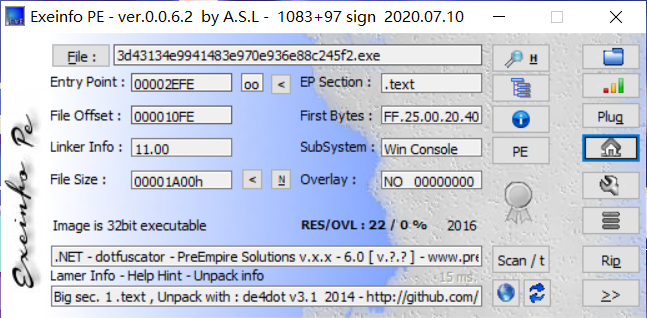

丢尽exeinfope中看到是.NET文件,之前没见过.NET

看到无壳,可执行文件,直接丢进IDA,一放进去我就傻眼了,找不到入口函数,连忙百度WP

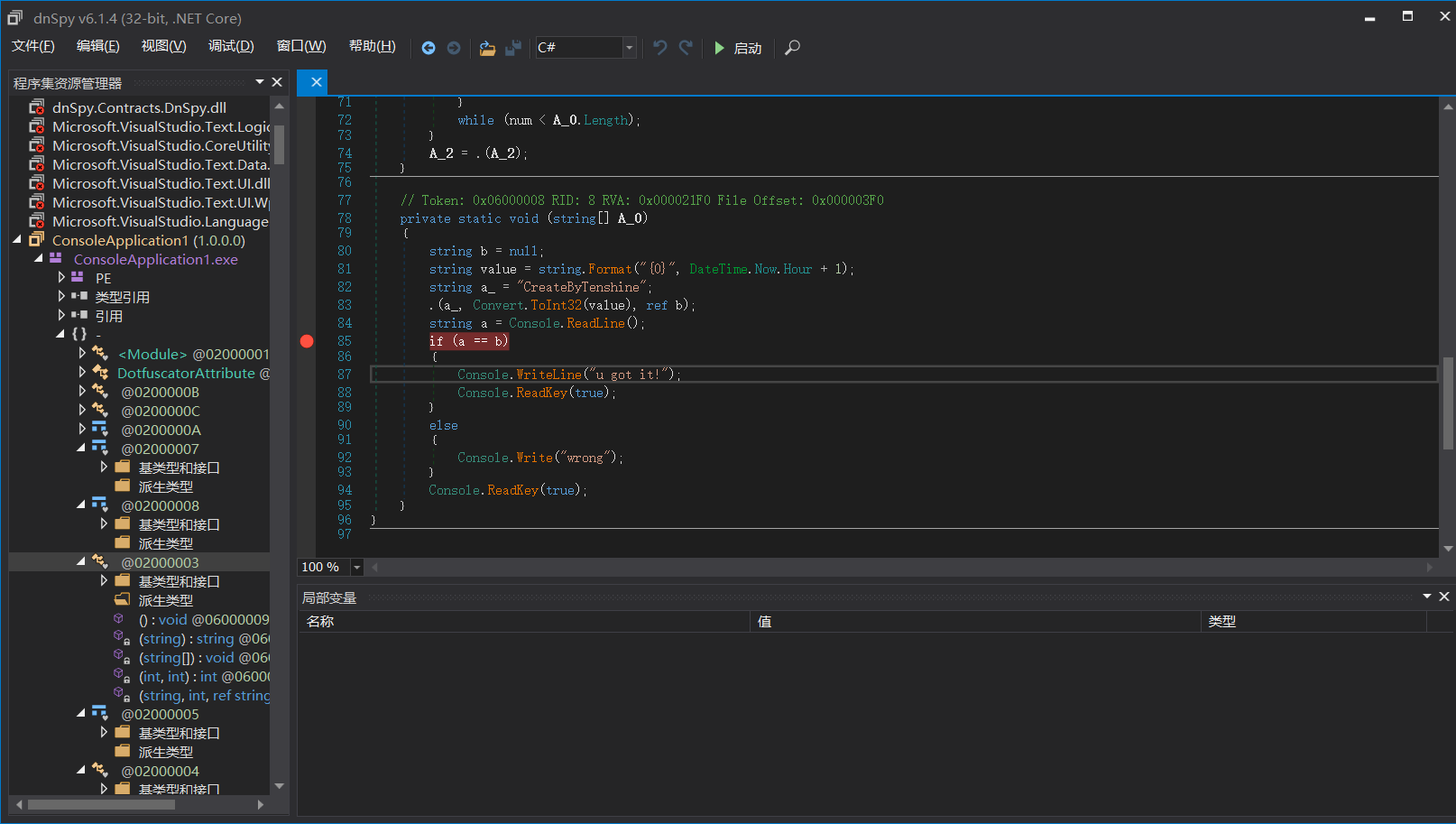

.NET文件需要特殊的反编译工具,我下载的是dnSpy。

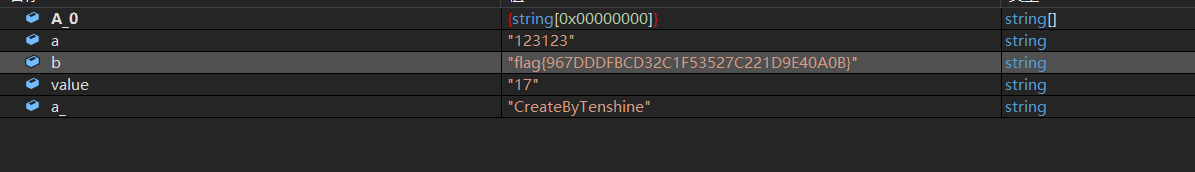

直接下断点,调试,看b的值就完了

拿到flag。

这种方法挺取巧的,但是无奈这东西反编译出来的代码,类连名字都没有,刚接触实在看不明白在干嘛

在这里贴上大佬的WP链接 https://blog.csdn.net/sjt670994562/article/details/100034691

可以去看看怎么解,我就不复制粘贴了,之后搞明白了再自己补一份

2021.03.28_Reverse_xCTF_debug_WriteUp

原文:https://www.cnblogs.com/m1nercy/p/14588970.html