就是按部就班地找报错、注入语句、在数据库中找flag:

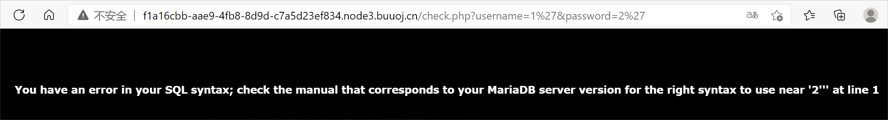

标题显然在暗示存在sql注入漏洞:

存在字符型注入点。

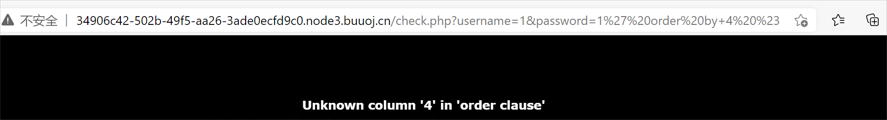

接下来就是按照套路来注入了:

测试存在三个注入点;

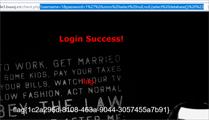

爆数据库名的时候就出flag了。果然是easysql。

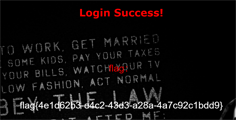

这个方法时我在别人的博客上看到的:

如果只是要登录上去的话,只要想办法让后端对传过去的帐密检验的结果为true即可。稍微试一下就可以发现存在sql字符型注入漏洞,所以可以这么构造payload:

username=admin‘ or ‘1‘=‘1&password=ps‘ or ‘1‘=‘1

由于or的逻辑,对账号密码的判断将是一个恒真的值。顺利登入拿到flag.

order+by+3+--就行了原文:https://www.cnblogs.com/csszl/p/14616893.html