zBang

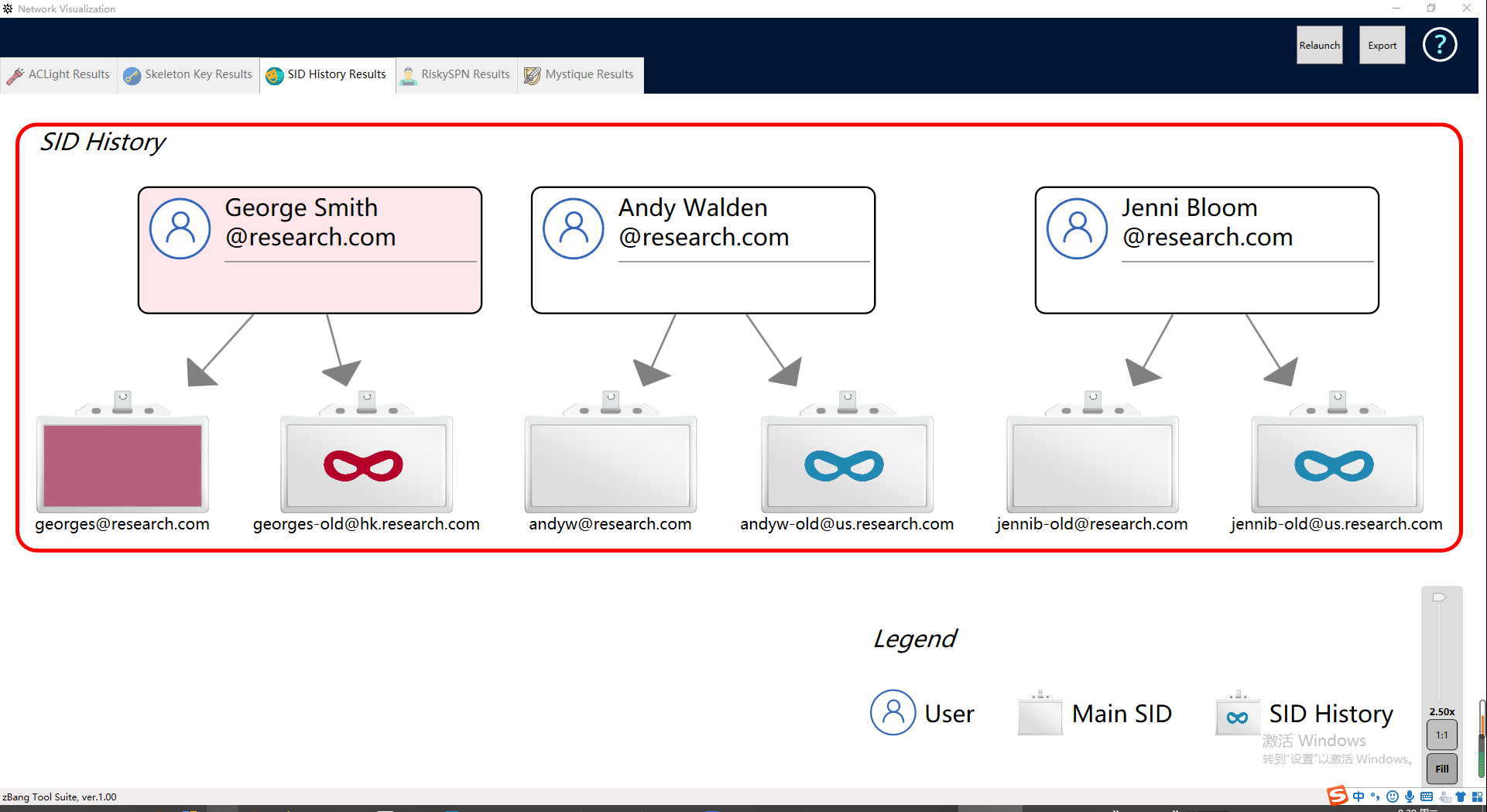

zBang是一种特殊的风险评估工具,可检测扫描的网络中潜在的特权帐户威胁。

zBang可以识别潜在的攻击媒介并改善网络的安全状况。 可以使用图形界面或通过查看原始输出文件来分析结果。

有关zBang的更多详细信息,可以参考

https://www.cyberark.com/threat-research-blog/the-big-zbang-theory-a-new-open-source-tool/

该工具由五个不同的扫描模块构成:

为了方便起见,还有关于zBang的摘要数据表:

[https://github.com/cyberark/zBang/blob/master/zBang Summarized Data Sheet.pdf ](https://github.com/cyberark/zBang/blob/master/zBang Summarized Data Sheet.pdf)

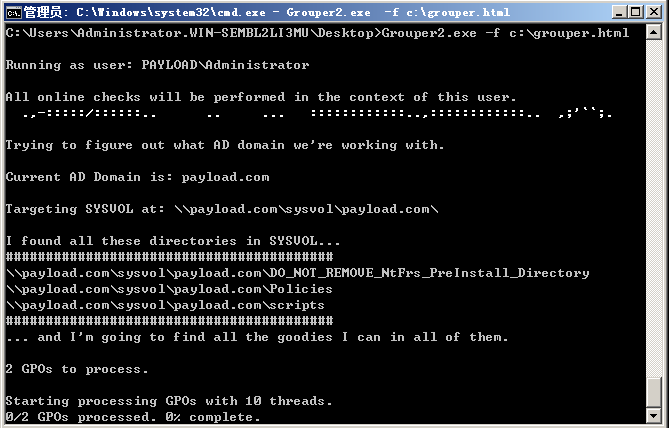

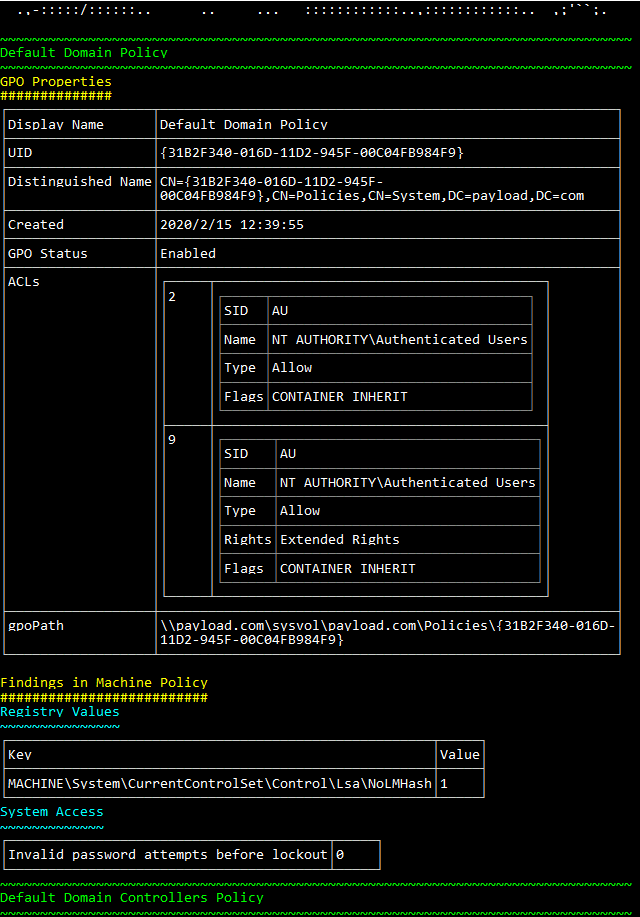

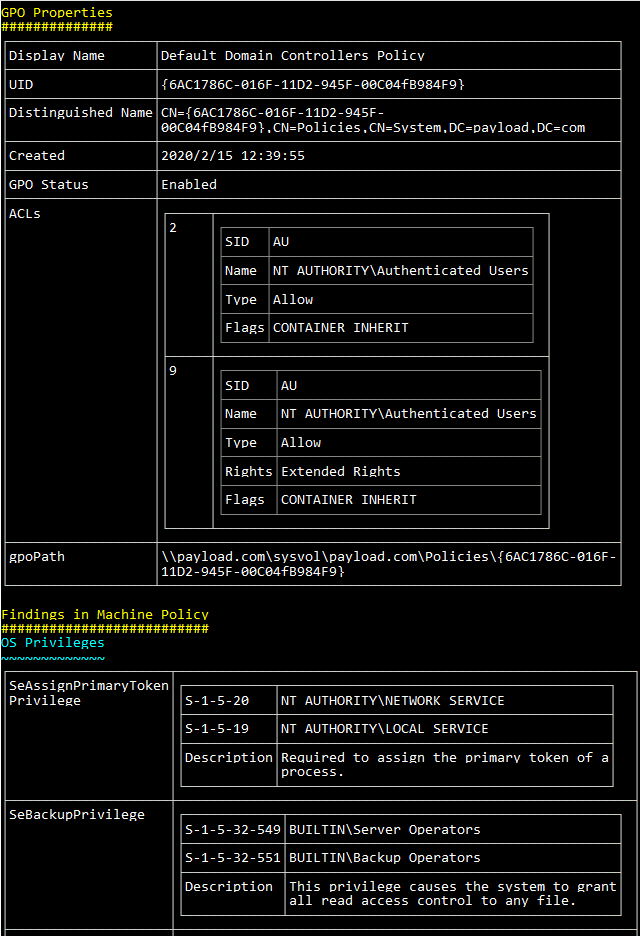

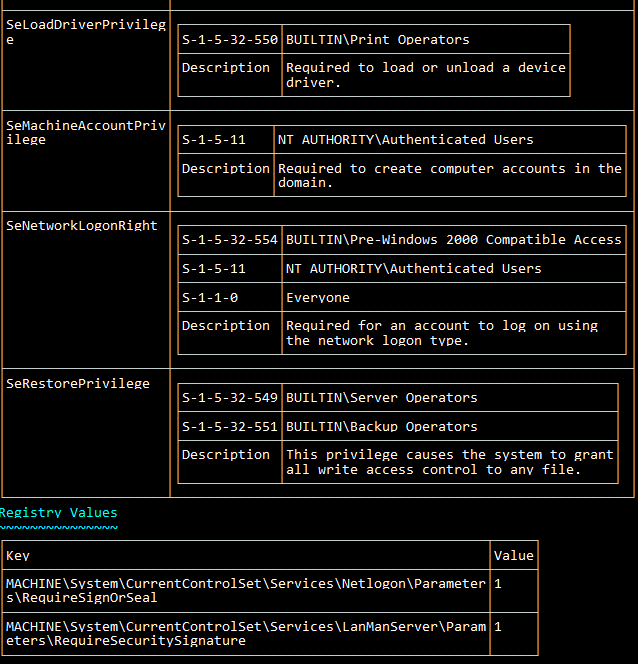

Grouper2是一款针对AD组策略安全的 渗透测试 工具,该工具采用C#开发,在Grouper2的帮助下,渗透测试人员可以轻松在活动目录组策略中查找到安全相关的错误配置。

当然,你也可以使用Grouper2来做其他的事情,但严格意义上来说,Grouper2并非专业的审计工具。如果你想要检查自己的组策略配置安全性是否符合某种标准,那你可能还需要使用 微软 的安全合规性套件(Security Compliance Toolkit)。

简而言之,Grouper2可以将组策略中所有你感兴趣的数据全部导出给你,然后尝试去利用其中可能存在的安全问题。

Grouper2不需要依赖Get-GPOReport,它可以直接进入源代码,即SYSVOL。 但它仍然需要进行许多不同文件格式的解析。

git clone https://github.com/l0ss/Grouper2.git

需要一台已加入域的设备,以域用户身份运行Grouper2的exe程序即可生成json格式的结果。

如果输出的JSON格式报告有问题,则可以添加 -g选项来优化json格式文件的显示 。

-f "$FILEPATH.html" 将结果写入HTML文件中。

-i $INT,可以指定设置的等级,例如 -i 10 。

如果你不想深入了解旧的政策,可以执行 -c来跳过这些策略。

如果要查看其他选项,请执行 -h.

使用示例:

Github:https://github.com/l0ss/grouper2

原文:https://www.cnblogs.com/micr067/p/14651405.html