@

[root@test ~]# cat /etc/redhat-release

CentOS Linux release 7.2.1511 (Core)

[root@test ~]# ssh -V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

[root@test ~]# sshd -V

unknown option -- V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

usage: sshd [-46DdeiqTt] [-C connection_spec] [-c host_cert_file]

[-E log_file] [-f config_file] [-g login_grace_time]

[-h host_key_file] [-o option] [-p port] [-u len]

[root@test ~]# openssl version

OpenSSL 1.0.2k-fips 26 Jan 2017

[root@test ~]# yum install -y gcc gcc-c++ glibc make autoconf openssl openssl-devel pcre-devel pam-devel

更新完毕:

glibc.x86_64 0:2.17-324.el7_9 make.x86_64 1:3.82-24.el7 openssl.x86_64 1:1.0.2k-21.el7_9

作为依赖被升级:

e2fsprogs.x86_64 0:1.42.9-19.el7 e2fsprogs-libs.x86_64 0:1.42.9-19.el7 glibc-common.x86_64 0:2.17-324.el7_9

krb5-libs.x86_64 0:1.15.1-50.el7 libcom_err.x86_64 0:1.42.9-19.el7 libgcc.x86_64 0:4.8.5-44.el7

libgomp.x86_64 0:4.8.5-44.el7 libss.x86_64 0:1.42.9-19.el7 libstdc++.x86_64 0:4.8.5-44.el7

openssl-libs.x86_64 1:1.0.2k-21.el7_9 pam.x86_64 0:1.1.8-23.el7 pcre.x86_64 0:8.32-17.el7

zlib.x86_64 0:1.2.7-19.el7_9

[root@test ~]# yum install -y pam* zlib*

已安装:

pam_krb5.x86_64 0:2.4.8-6.el7 pam_pkcs11.x86_64 0:0.6.2-30.el7 pam_snapper.x86_64 0:0.2.8-4.el7

pam_ssh_agent_auth.x86_64 0:0.10.3-2.21.el7 zlib-static.x86_64 0:1.2.7-19.el7_9

作为依赖被安装:

boost-serialization.x86_64 0:1.53.0-28.el7 boost-system.x86_64 0:1.53.0-28.el7

boost-thread.x86_64 0:1.53.0-28.el7 pcsc-lite-libs.x86_64 0:1.8.8-8.el7

snapper.x86_64 0:0.2.8-4.el7 snapper-libs.x86_64 0:0.2.8-4.el7

完毕!

我本人是下载的:openssl-1.0.2u.tar 和 openssh-8.6p1.tar最新的包

[root@test ~]# ll

总用量 6984

-rw-------. 1 root root 1253 10月 22 2020 anaconda-ks.cfg

-rw-r--r--. 1 root root 1786328 6月 25 18:13 openssh-8.6p1.tar.gz

-rw-r--r--. 1 root root 5355412 6月 25 18:13 openssl-1.0.2u.tar.gz

[root@test ~]# openssl version

OpenSSL 1.0.2k-fips 26 Jan 2017

[root@test ~]# ll /usr/bin/openssl

-rwxr-xr-x. 1 root root 555288 12月 17 2020 /usr/bin/openssl

[root@test ~]# mv /usr/bin/openssl /usr/bin/openssl_bak

[root@test ~]# ll /usr/include/openssl

总用量 1864

-rw-r--r--. 1 root root 6146 12月 17 2020 aes.h

...

[root@test ~]# mv /usr/include/openssl /usr/include/openssl_bak

[root@test ~]# ls

anaconda-ks.cfg openssh-8.6p1.tar.gz openssl-1.0.2u.tar.gz

[root@test ~]# tar xfz openssl-1.0.2u.tar.gz

[root@test ~]# ll

总用量 6988

-rw-------. 1 root root 1253 10月 22 2020 anaconda-ks.cfg

-rw-r--r--. 1 root root 1786328 6月 25 18:13 openssh-8.6p1.tar.gz

drwxr-xr-x. 20 root root 4096 6月 25 18:42 openssl-1.0.2u

-rw-r--r--. 1 root root 5355412 6月 25 18:13 openssl-1.0.2u.tar.gz

[root@test ~]# cd openssl-1.0.2u/

[root@test openssl-1.0.2u]# ./config shared && make && make install

...等待编译...

成功界面如下:

[root@test openssl-1.0.2u]# echo $?

0

下面2个文件或者目录做软链接 【刚才前面的步骤mv备份过原来的】

[root@test openssl-1.0.2u]# ln -s /usr/local/ssl/bin/openssl /usr/bin/openssl

[root@test openssl-1.0.2u]# ln -s /usr/local/ssl/include/openssl /usr/include/openssl

[root@test openssl-1.0.2u]# ll /usr/bin/openssl

lrwxrwxrwx. 1 root root 26 6月 25 18:54 /usr/bin/openssl -> /usr/local/ssl/bin/openssl

[root@test openssl-1.0.2u]# ll /usr/include/openssl

lrwxrwxrwx. 1 root root 30 6月 25 18:54 /usr/include/openssl -> /usr/local/ssl/include/openssl

如果多次重复上面步骤【下面echo内容不要重复做,只做一次即可】

/sbin/ldconfig每次执行都无所谓的。

[root@test openssl-1.0.2u]# echo "/usr/local/ssl/lib" >> /etc/ld.so.conf

[root@test openssl-1.0.2u]# /sbin/ldconfig

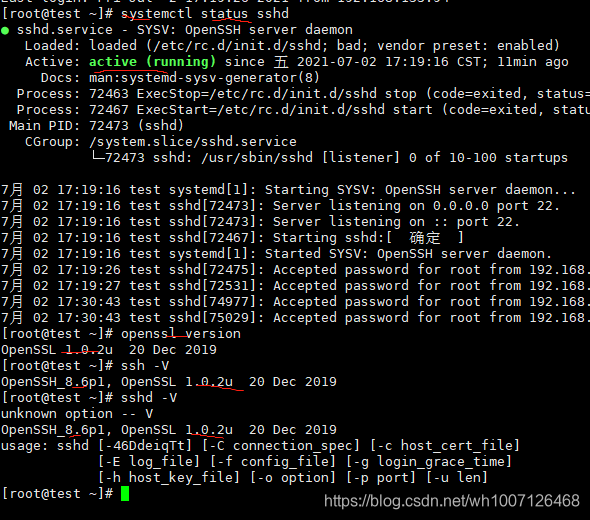

[root@test openssl-1.0.2u]# openssl version

*升级前为OpenSSL 1.0.2k-fips 26 Jan 2017*

OpenSSL 1.0.2u 20 Dec 2019

[root@centos76_1 openssl-1.1.1j]# openssl version

-bash: /usr/bin/openssl: 没有那个文件或目录实际上这个文件肯定是存在的

这就是不兼容导致的,直接重装其他版本

[root@centos76_1 openssl-1.1.1j]# ll /usr/bin/openssl

lrwxrwxrwx. 1 root root 26 5月 19 17:34 /usr/bin/openssl -> /usr/local/ssl/bin/openssl

[root@centos76_1 openssl-1.1.1j]#

[root@centos76_1 software]# rm -rf /usr/bin/openssl

[root@centos76_1 software]# rm -rf /usr/include/openssl

主要就是用来对比后面是否升级成功

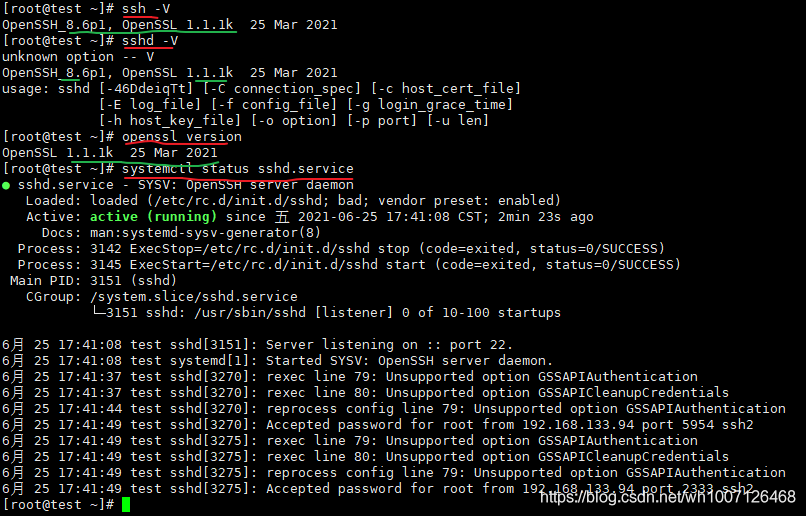

[root@test ~]# ssh -V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

[root@test ~]# sshd -V

unknown option -- V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

usage: sshd [-46DdeiqTt] [-C connection_spec] [-c host_cert_file]

[-E log_file] [-f config_file] [-g login_grace_time]

[-h host_key_file] [-o option] [-p port] [-u len]

[root@controll software]# mkdir /etc/ssh.bak

[root@controll software]# cp -r /etc/ssh /etc/ssh.bak/

[root@controll software]# rm -rf /etc/ssh/*

[root@test ~]# ls

anaconda-ks.cfg openssh-8.6p1.tar.gz openssl-1.0.2u openssl-1.0.2u.tar.gz

[root@test ~]# tar xfz openssh-8.6p1.tar.gz

[root@test ~]# ls

anaconda-ks.cfg openssh-8.6p1 openssh-8.6p1.tar.gz openssl-1.0.2u openssl-1.0.2u.tar.gz

[root@test ~]#

[root@test ~]# cd openssh-8.6p1/

[root@test openssh-8.6p1]# ./configure --prefix=/usr/ --sysconfdir=/etc/ssh --with-openssl-includes=/usr/local/ssl/include --with-ssl-dir=/usr/local/ssl --with-zlib --with-md5-passwords --with-pam && make && make install

成功界面如下

[root@test openssh-8.6p1]# echo $?

0

[root@test openssh-8.6p1]#

[root@controll openssh-8.6p1]# cat /etc/ssh/sshd_config | egrep -nC 1 PermitRootLogin

31-#LoginGraceTime 2m

32:#PermitRootLogin prohibit-password

33:PermitRootLogin yes

34-#StrictModes yes

[root@test openssh-8.6p1]# cp -a contrib/redhat/sshd.init /etc/init.d/sshd

[root@test openssh-8.6p1]# cp -a contrib/redhat/sshd.pam /etc/pam.d/sshd.pam

[root@test openssh-8.6p1]# chmod +x /etc/init.d/sshd

[root@test openssh-8.6p1]#

# --add 增加所指定的系统服务,让chkconfig指令得以管理它,并同时在系统启动的叙述文件内增加相关数据。

[root@test openssh-8.6p1]# chkconfig --add sshd

[root@test openssh-8.6p1]# systemctl enable sshd

[root@test openssh-8.6p1]#

[root@test openssh-8.6p1]# mkdir /data

[root@test openssh-8.6p1]# mv /usr/lib/systemd/system/sshd.service /data/

[root@test openssh-8.6p1]#

[root@test openssh-8.6p1]# chkconfig sshd on

注意:正在将请求转发到“systemctl enable sshd.socket”。

Created symlink from /etc/systemd/system/sockets.target.wants/sshd.socket to /usr/lib/systemd/system/sshd.socket.

[root@test openssh-8.6p1]#

[root@test openssh-8.6p1]# systemctl restart sshd

[root@test openssh-8.6p1]# systemctl is-active sshd

active

[root@test openssh-8.6p1]# netstat -ntlp | grep 22

-bash: netstat: 未找到命令 #yum -y install net-tools yum安装下

[root@test openssh-8.6p1]# netstat -ntlp | grep 22

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 53605/sshd: /usr/sb

tcp6 0 0 :::22 :::* LISTEN 53605/sshd: /usr/sb

[root@test openssh-8.6p1]#

到此 openssh就升级完成了

如果升级的是openssh8.0,忽略这步

升级到8.6以后,如果不做下面操作,会导致crt工具无法连接【但可以从服务器ssh过去】,报错信息如下:

密钥交换失败。

没有兼容的加密程序。服务器支持这些加密程序:

chacha20-poly1305@openssh.com,aes128-ctr,aes192-ctr,aes256-ctr,aes128-gcm@openssh.com,aes256-gcm@openssh.com

原因

SSH和SSL升级后,取消了原先一些不太安全的加密算法,Clinet不支持新的算法所以无法交换密钥;

解决方法:

1、要求客户升级SecureCRT版本至6.5或7.x,或更换最新版的Xshell、Putty等工具,即可正常登录【建议如果这种方法能解决就不要用下面方法】

2、修改ssh配置,添加对原加密算法的支持:登录到无法登录的服务器【可以从正常的服务器ssh过去】修改/etc/ssh/sshd_config文件,在文件的末尾添加如下内容,然后重启ssh服务

[root@controll openssh-8.6p1]# tail -n 2 /etc/ssh/sshd_config

下面这行信息很长,注意复制完

KexAlgorithms diffie-hellman-group1-sha1,diffie-hellman-group14-sha1,diffie-hellman-group-exchange-sha1,diffie-hellman-group-exchange-sha256,ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nistp521,diffie-hellman-group1-sha1,curve25519-sha256@libssh.org

[root@controll openssh-8.6p1]#

[root@controll openssh-8.6p1]#systemctl restart sshd

参数更改之后:

SSH登录正常,

openssh升级完毕以后,下面3项必须测试,而且每一项都必须正常才算升级成功,如果有任何一项测试失败,都不行!

找一个以前能正常ssh到升级服务器的机器

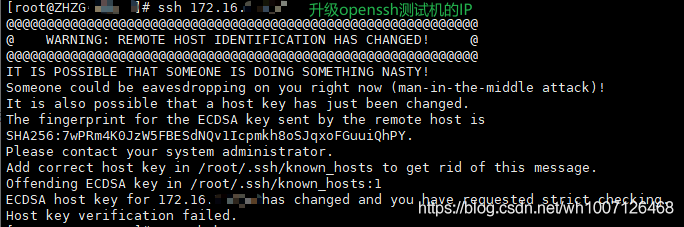

发现,报错了【上面升级openssh的主机名为test,现在是用ZHZG的服务器连接升级服务器测试】

k,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3doMTAwNzEyNjQ2OA==,size_16,color_FFFFFF,t_70)

原因:是因为ssh升级过后,服务器的公钥信息改变了,所以导致无法连接的。

用OpenSSH的人都知ssh会把你每个你访问过计算机的公钥(public key)都记录在~/.ssh/known_hosts。当下次访问相同计算机时,OpenSSH会核对公钥。如果公钥不同,OpenSSH会发出警告,如果我们重新安装系统,其公钥信息还在,连接会出现如上图所示

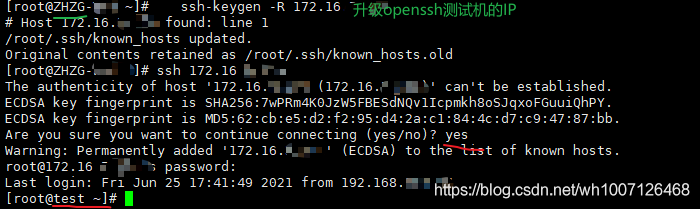

解决方法:

rm -rf ~/.ssh/known_hosts 优点:干净利索 / 缺点:把其他正确的公钥信息也删除,下次链接要全部重新经过认证

vi ~/.ssh/known_hosts 删除对应ip的相关rsa信息 优点:其他正确的公钥信息保留 / 缺点:还要vi,还要找到对应信息,稍微优点繁琐

ssh-keygen -R 172.16.5.251 清除旧的公钥信息优点:快、稳、狠 / 缺点:没有缺点

我用的是ssh-keygen -R 跟IP地址

不用修改信息

如果之前开启,记得关闭,尤其生产环境

原文出处步骤:linkopenssh离线升级到最新版本【openssh8.0和8.6展示】方法-详细说明

Centos7_OpenSSH离线升级8.6和OpenSSL1.0.2u

原文:https://www.cnblogs.com/WH0704/p/14978361.html