一、VLAN、Trunk面临的安全风险

1.Trunk干道攻击

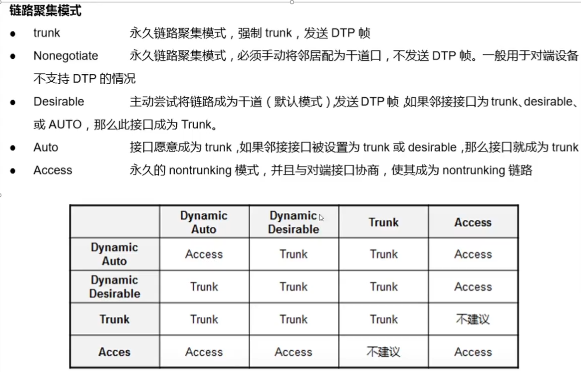

1.1 在华为设备中,trunk链路是手工指定的,但是在思科设备中,trunk链路的形成可以自动协商。主动模式和被动模式,通过DTP报文来实现

1.2 攻击者可以伪造DTP报文,来欺骗交换机,使得交换机和攻击者相连的链路 ,成为trunk,允许通过多个vlan数据.

1.3 yersinia -G 可以开启攻击的界面

运行攻击------->选择DTP攻击------->enable trunk

2.vlan跳跃攻击

2.1 实质是双tag

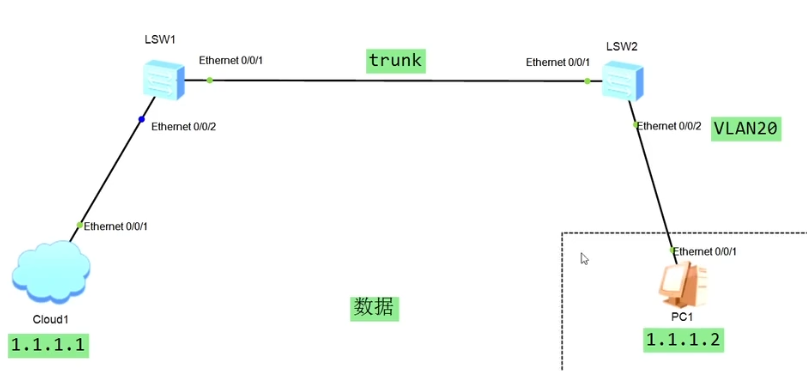

2.2 确保kali地址配好,交换机vlan trunk 配置好

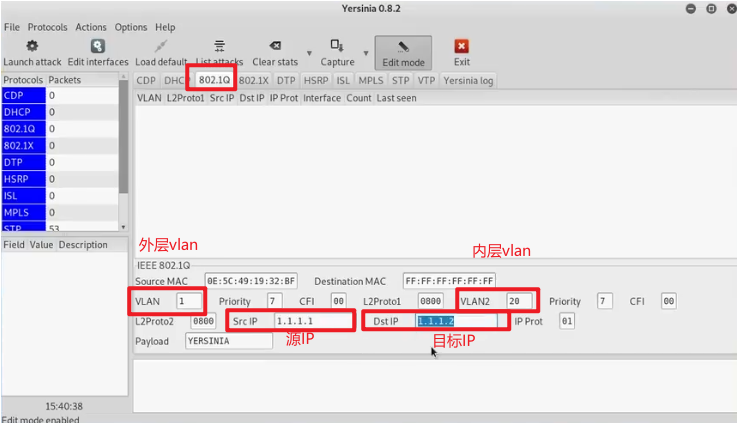

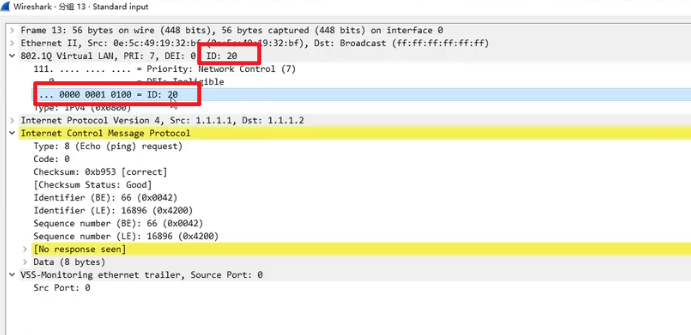

yersinia-G开启攻击的图形界面找到802.10,选择编辑模式

编辑内层和外层VLAN的ID 其中 第一个是外层VLAN啊,第二个是内层VLAN

编辑源和目标IP

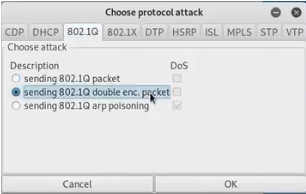

执行共攻击,选择802.10 双重封装

抓包查看

2.3 有去但不能回,因为另一端并没有具备双tag的功能

二、STP根桥攻击

1.STP选举是依据BPDU,其中BID决定根桥所在

2.入侵者伪造BPDU,将自己的BPDU中BID减小,就能实现攻击根桥。进而达到,控制STP拓扑的,造成网络抖动,震荡。

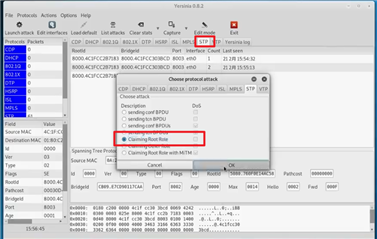

3.yersinia-G 找到其中的STP,发起攻击,选择claiming root role

三、 攻击防护

1.trunk干道攻击 所有链路上禁止自动协商

2.VLAN跳跃攻击 将连接用户,或者没有作用的端口,直接划定为access模式

3.STP根桥攻击 在接入交换机的接口上,配置根保护

原文:https://www.cnblogs.com/gg-nly/p/15029156.html