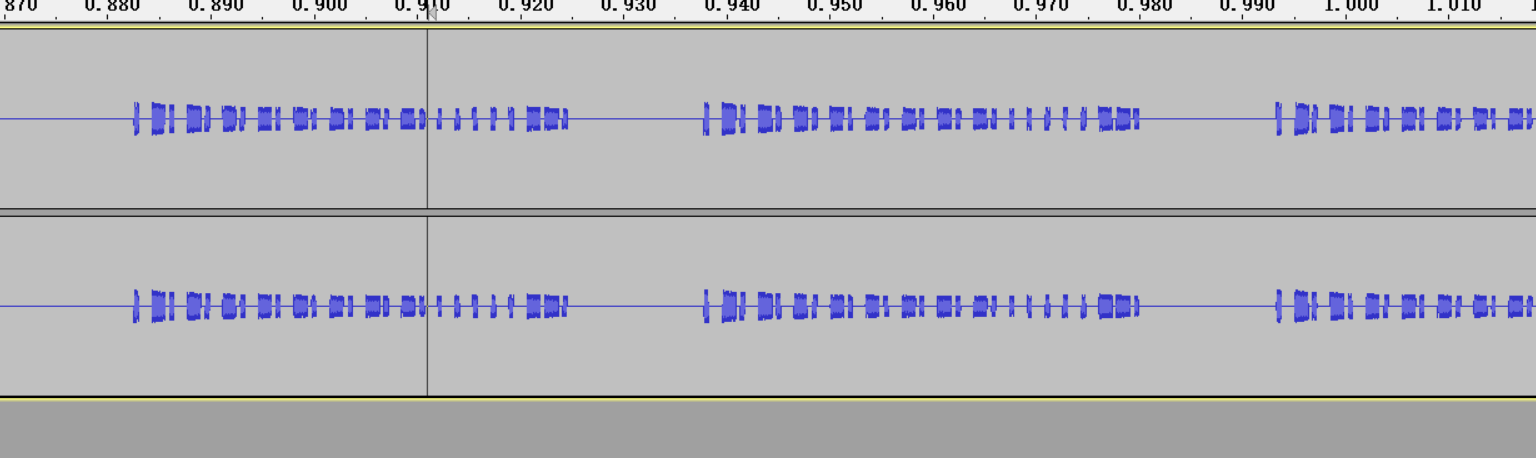

查看波形发现

buu少了提示 Hackcube

一长一短:F

两短:0

两长:1

将其拼接在一起得 FFFFFFFF0001,包上 flag{} 即为 flag

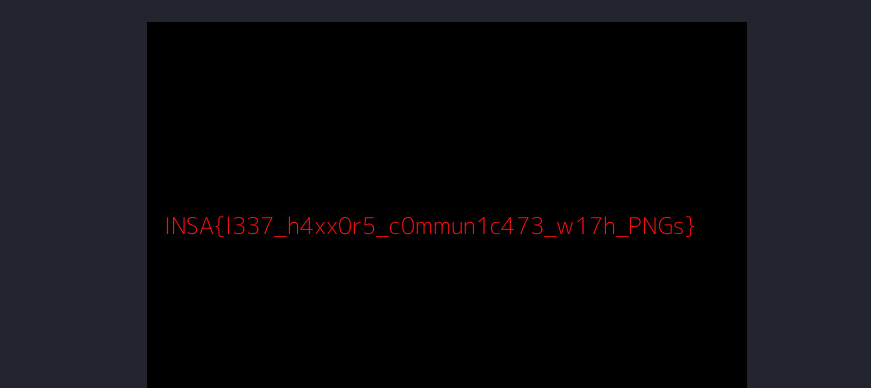

foremost -v 得到flag

flag{l337_h4xx0r5_c0mmun1c473_w17h_PNGs}

while [ "`find . -type f -name ‘*.tar.xz‘ | wc -l`" -gt 0 ]; do find -type f -name "*.tar.xz" -exec tar xf ‘{}‘ \; -exec rm -- ‘{}‘ \;; done;

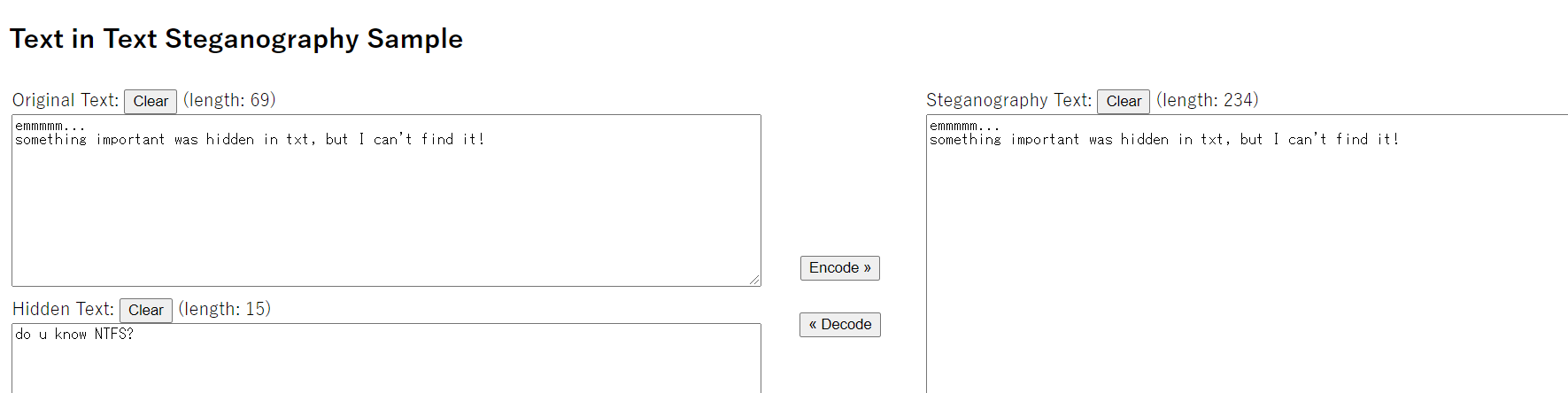

首先用NTFS流隐写

得到

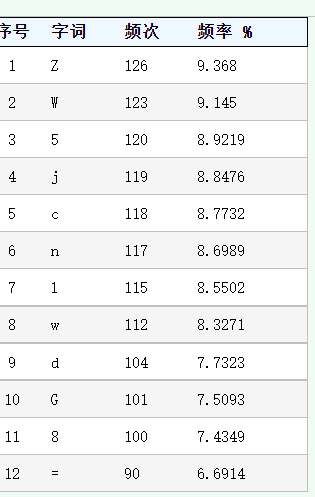

然后就是字频统计

得到

ZW5jcnlwdG8=

base64解密得到

encrypto

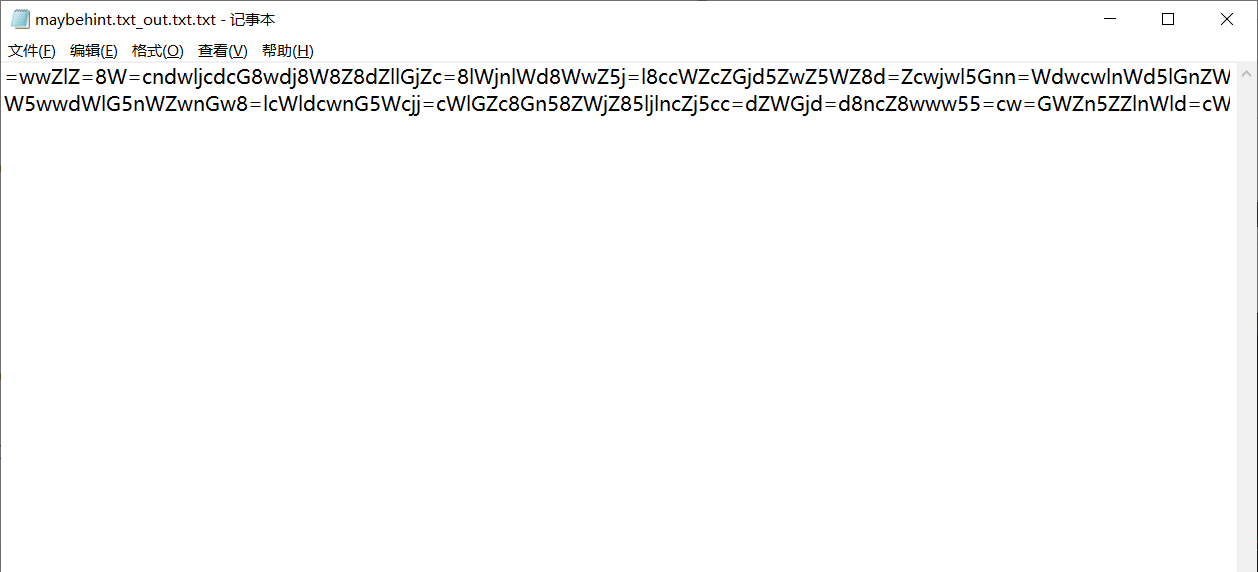

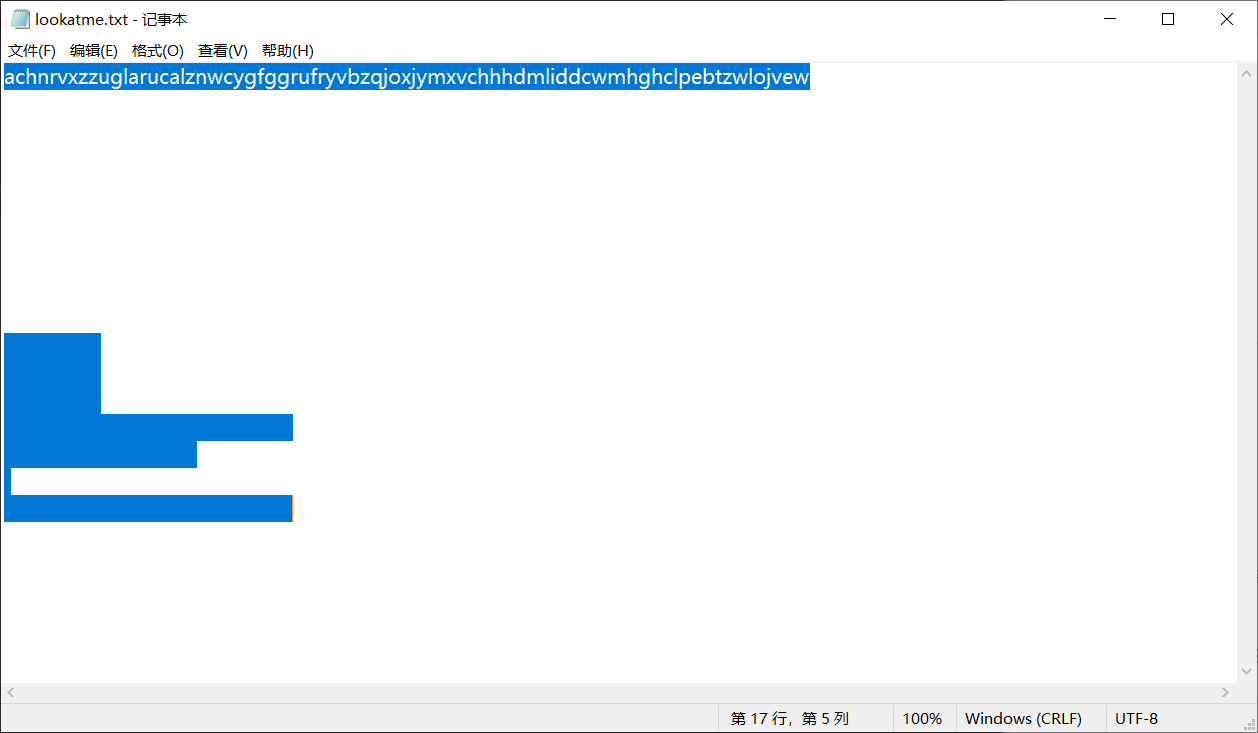

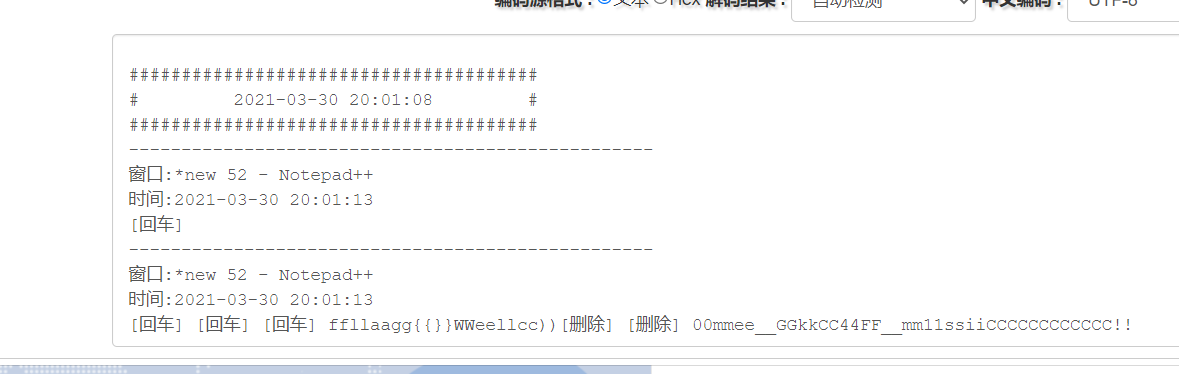

再看下面一个,全选得到

复制出来是摩斯加密

AUTOKEY

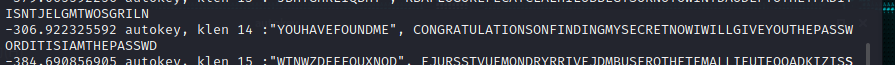

对上面那串进行autokey解密

得到

理解一下句子得到一个密码

IAMTHEPASSWD

搜一下资料,发现有一种加密软件是encrypto,就去下了一个

加上.crypto的后缀,但还是解不了,

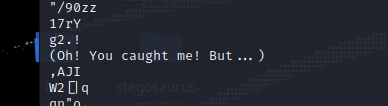

strings发现一个字符串

全局搜索删掉

得到彩虹.png

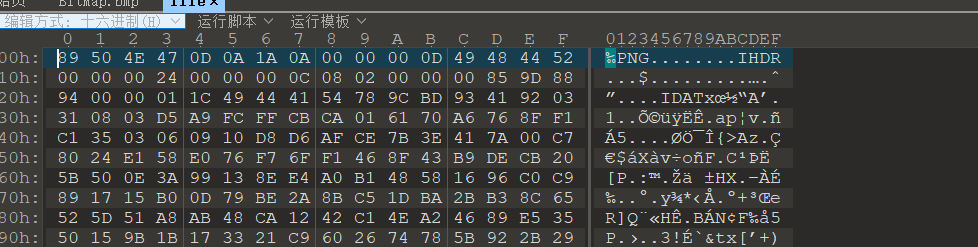

得到一个zip,然后面就是图中的像素取色器的值

p@ssWd

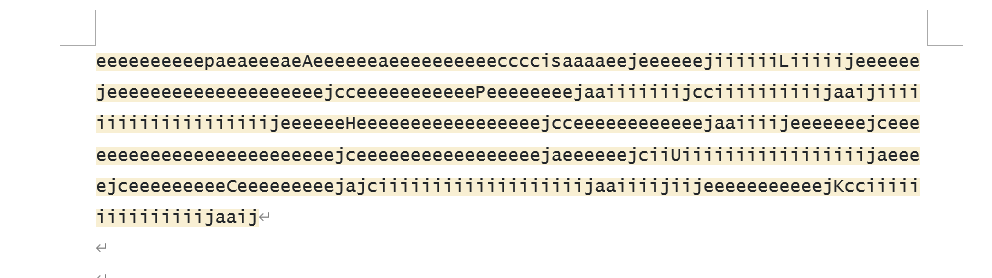

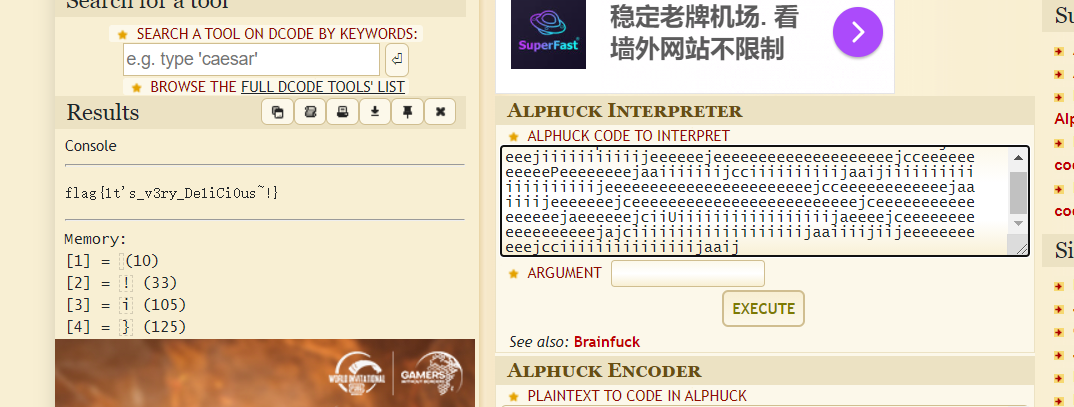

https://www.dcode.fr/alphuck-language

这个加密,因为知道是一种编码这种编码只由a,c,e,i,j,o,p,s这几个字符构成,所以把大写字母去掉

最后得到flag

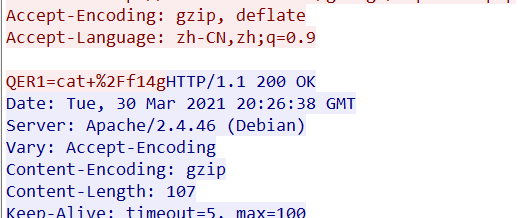

在第五个流量包中,发现了cat flag的命令

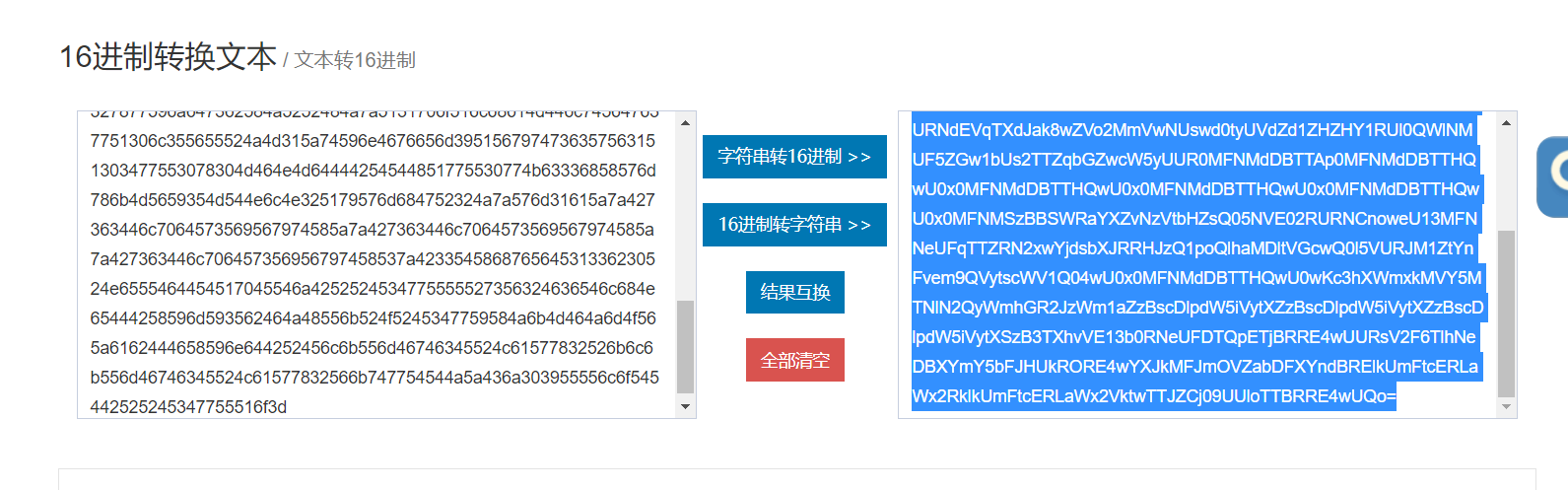

分析命令复制16进制

转字符串

逐行倒置得到,再base64解码

得刀flag

flag{Welc0me_GkC4F_m1siCCCCCC!}

考点:电子邮件传输协议

流量包与(一)相同,我们要找的是邮箱,那么很明显我们要查看有关邮箱的协议,即smtp或pop,本道题中我们通过过滤smtp协议,就可以看到邮箱

什么是smtp协议:https://baike.baidu.com/item/SMTP/175887?fr=aladdin

flag:flag{xsser@live.cn}

电话音解密,直接跑脚本

得到一个电话,然后发送到公众号得到flag

flag{Oh!!!!!_Y0u_f1nd_my_secret}

PNG

发现是把图片拼成了汉信码

RGB每个通道都有不同的图片

分离三个通道,得到三张图片

https://www.bilibili.com/video/BV1AK4y1t7T1/

放个视频自己去了解吧

一分题到此结束了,下面自己出个题目

原文:https://www.cnblogs.com/dawn-/p/15050133.html